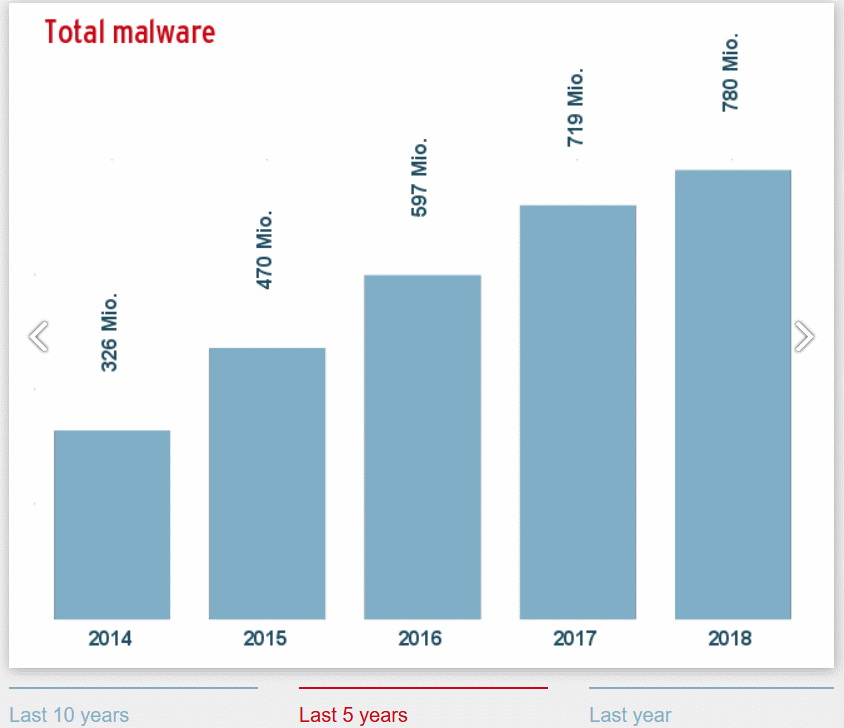

خلال السنوات الماضية، تطورت البرمجيات الخبيثة بشكل ملحوظ وازدادت تعقيداً. تطور هجمات البرمجيات الخبيثة أمر مهم وحساس جداً ولا يجب التغاضي عنه أبداً من أي الأطراف، خصوصاً أصحاب الشركات والأعمال.

وإن كنت من متابعي الأخبار المتعلقة بـ التكنولوجيا أوالاختراق خصوصاً، فستسمع يومياً أخبار جديدة جول إطلاق نوع جديد من البرمجيات الخبيثة، أي نوع جديد من هجمات البرمجيات الخبيثة . إذا فما هو الأهم بالنسبة للشركات لضمان الأمن والاستقرار؟ هل هو البقاء على اطلاع بما يخص الأنواع الجديدة من هجمات البرمجيات الخبيثة ؟ أم اتخاذ الاجراءات الاحترازية ضد الهجمات والملفات الضارة؟

في هذا المقال، سنتحدث عن أنواع هجمات البرمجيات الخبيثة وكيف باستطاعتك حماية موقعك وشركتك من هجمات البرمجيات الخبيثة.

أنواع هجمات البرمجيات الخبيثة:

- الفيروس- Virus

- الدودة - Worm

- هجمات الفدية - Ransomware

- تعدين العملة الرقمية - Crypto miner

- حصان طروادة - Trojan

- الجذور الخفية - Rootkit

- الإعلانات الضارة - Adware

- التجسس - Spyware

- راصد لوحة المفاتيح - Keylogger

- برامج إرسال الرسائل الغير مرغوب بها - Spam

- التصيد الاحتيالي - Phishing

- خطف المٌتَصفح - Browser Hijacker

الفيروسات (Virus)

هي أحد أنواع البرمجيات الخبيثة القادرة على نسخ نفسها والانتشار من جهاز إلى آخر. تنتقل وتنتشر من خلال إرفاق نفسها بالبرامج، وعندما يقوم المستخدم بتشغيل أحد هذه البرامج تقوم بـ تنفيذ مهمتها والإضرار بالأجهزة. تستطيع الفيروسات أيضاً الانتقال عبر الملفات النصية، المستندات، والثغرات الموجودة بـ نصوص تطبيقات الويب. قد يتم استخدام الفيروسات لـ سرقة المعلومات، إلحاق الضرر بـ أجهزة الحاسوب والشبكات، سرقة الأموال، نشر إعلانات والمزيد.

الدودة (Worm)

هي نوع من هجمات البرمجيات الخبيثة حيث تصيب الأجهزة وتدمر البيانات والملفات. تستخدم شبكات الحواسيب لـ الانتشار، معتمدة على فشل أو خلل أمني في الجهاز المستهدف. العديد من هذا النوع من هجمات البرمجيات الخبيثة، الدودة، مصممة لـ الانتقال عبر الأجهزة فقط من دون إجراء أي تغيير.

هجمات الفدية (Ransomware)

هي أحد أنواع البرمجيات الخبيثة التى تعمل كالتالي، تصيب الأجهزة وتمنع المستخدم من الوصول إلى البيانات والملفات والمطالبة بدفع فدية. ستتلقى رسالة تقيد بأنه قد تم تشفير ملفاتك إلى حين دفع الفدية لـ القرصان، قائد الهجمة أو الاختراق. مما يعني أنك قد تعرضت لـ هجمة الفدية.

هجمات الفدية تنتقل عادة بالطريقة ذاتها التى تستخدمها الدودة، أو من خلال أحد الملفات التى قد تحملها من شبكة الإنترنت أو من خلال الثغرات الموجودة في الشبكة.

هجمات تعدين العملة الرقمية (Crypto miner)

تعدين العملة الرقمية هي أحد المصطلحات التى ظهرت مؤخراً، وتعني استخدام البرامج لـ تحصيل أو تعدين العمل الرقمية. هي هجمات تستخدم هذه البرامج بالإضافة إلى برمجيات خبيثة أخرى لتعدين العمل الرقمية على أجهزة الآخرين من دون طلب الموافقة منهم.

قراصنة الإنترنت بدؤو بتنفيذ هجمات تعدين العملة الرقمية بشكل متزايد خلال الفترة الأخيرة، حيث يقومون ببسط السيطرة على عدد كبير من أجهزة الحاسوب، الهواتف وأجهزة إلكترونية أخرى لدعمهم في توليد مردود مادي من تعدين العمل الرقمية. شبكة واحدة، أو ما يطلق عليه بـ Botnet، بإمكانها أن تححق مكاسب شهرية تفوق $30,000 لصالح المخترق.

طروادة (Trojan)

هو أحد أنواع هجمات البرمجيات الخبيثة، هذا النوع من البرمجيات يتكنر كـ ملف عادي أو برنامج طبيعي، ليقنع المستخدمين بـ تحميله وتثبيته. هجمات طروادة قادرة على منح تحكم عن بعد بـ الأجهزة المصابة، أي أنه بعد تنفيذ الهجوم من قِبل المخترق، سيكون من سهل سرقة البيانات بكل أنواعها، تثبيت المزيد من البرمجيات الخبيثة، تعديل الملفات، مراقبة نشاط المستخدم ( سواءاً الشاشة أو لوحة المفاتيح )، ضم الجهاز إلى شبكة لتنفيذ هجمات حجب الخدمة DDoS أو استخدام الجهاز لـ تنفيذ نشاطات على شبكة الإنترنت وإبقاء هويته كـ مجهول.

هجمات الجذور المخفية (Rootkit)

هو نوع من البرامج الضارة المصممة لـ الوصول والتحكم عن بعد بالأجهزة من دون أن يتم الكشف عنها باستخدام برامج الحماية أو غيرها. بعد تثبيت برمجيات الجذور المخفية، سيكون بمقدور مُنفذ الهجوم الوصول إلى ملفاتك، سرقة بيانات، تعديل، مسح، إضافة وإزالة برامج، تغيير إعدادات النظام وما إلى ذلك. الكشف عن برمجيات الجذور المخفية وإزالتها قد يكون أمر صعب بعض الشيء بسبب طريقة العمل التى تتبعها، التخفي. برمجيات الجذور الخفية تبقى متخفية ومختبأة دوماً، برامج الأمن والحماية عادة لا تكون قادرة على كشف عنها.

هجمات الإعلانات الضارة (Adware)

هو نوع من البرامج المخصصة لـ عرض وإدارة الإعلانات على جهازك، يقوم بإعادة توجيك حينما تقوم بالبحث عن شيء ما إلى صفحات أخرى ويقوم أيضاً بجمع البيانات حولك لأغراض تسويقية. كمثال، هذه النوع من البرامج يقوم بجمع المعلومات حول المواقع التى تزورها ومن ثم يعرض لك إعلانات مناسبة بناءاً على البيانات التى تم جمعها.

العديد يعتبر برامج الإعلانات التى تقوم بـ جمع البيانات من دون إذنك برامج ضارة، أي برمجيات خبيثة. مثال آخر عن برامج الإعلانات الضارة، هي الإعلانات المنبثقة التى تروج أيضاً لبرامج ضارة أخرى وتضر بـ أداء الجهاز.

برامج التجسس (Spyware)

هي برامج تتجسس عليك. مصممة لـ مراقبتك والتطفل على نشاط على الويب وخارجه. برامج التجسس، كـ برامج الإعلانات الضارة، تقوم عادة بإرسال معلومات حول نشاطك إلى أصحاب الإعلانات. برامج التجسس الأخرى قد تتضمن أيضاً قدرات أخرى تفوق برامج الإعلانات الضارة. مثلاً، قد تكون أيضاً قادرة على الوصول إلى معلومات وبيانات حساسة مثل حساباتك البنكية، كلمات السر، بطاقاتك الإئتمانية.

قد لا يتم تصنيف جميع برامج التجسس كـ برامج ضارة أو خبيثة، ولكن جميعتها تخترق خصوصيتك وقادرة على إلحاق الضرر بك.

برامج رصد لوحة المفاتيح (Keylogger)

هي برامج قادرة على تسجيل كل شيء تقوم بكتابته على جهازك باستخدام لوحة المفاتيح، سواءاً كلمات سر أو غيرها من المعلومات الخاصة والحساسة، ومن ثم تقوم بإرساله إلى القرصان، المخترق المسؤول عن البرنامح. هذا النوع من البرمجيات مستخدم أيضاً من قبل الشركات والآباء للحصول على معلومات استخدام الجهاز الحاسوب.

برامج إرسال الرسائل الغير مرغوب بها (Spam)

هي تقنية مستخدمة لإرسال عدد هائل من الرسائل الغير مفيدة أو الغير مرغوب بها. هذه التقنية تستخدم عادة لـ البريد الإلكتروني، ومع الرسائل الفورية أيضاً. إرسال الرسائل الغير مرغوب بها بحد ذاته لا يعتبر من ضمن البرمجيات الضارة، ولكن من الشائع جداً لـ البرمجيات الخبيثة الانتشار من خلال هذه الرسائل. عندما يتم استهداف أحد الأجهزة من خلال أحد البرمجيات الضارة، يتم استخدام هذه الجهاز لإرسال هذا النوع من الرسائل لـ نشر البرمجيات الضارة على مدار أوسع.

هجمات التصيد الاحتيالي (Phishing)

هي أيضاً نوع من الجرائم الإلكتروني، حيث يتم استهداف الضحية عبر البريد الإلكتروني أو الهاتف من طرف شخص ما يدعي أنه يمثل جهة معينة، مجاولاً إقناع الضحية بتوفير معلومات حساسة وخاصة، كـ بيانات تعريق الهوية، المعلومات البنكية وكلمات السر.

هجمات التصيد الاحتيالي لا تعتبر من ضمن البرمجيات الخبيثة، ليس بالشكل التقني، فهذه التقنية تستخدم لـ نشر البرمجيات الخبيثة من طرف المخترقين والقراصنة. قمنا بإضافتها إلى هذه القائمة مع البرمجيات الخبيثة لغرض التعريف بها ومدى أهميتها.

هجمات خطف المٌتَصفح (Browser Hijacker)

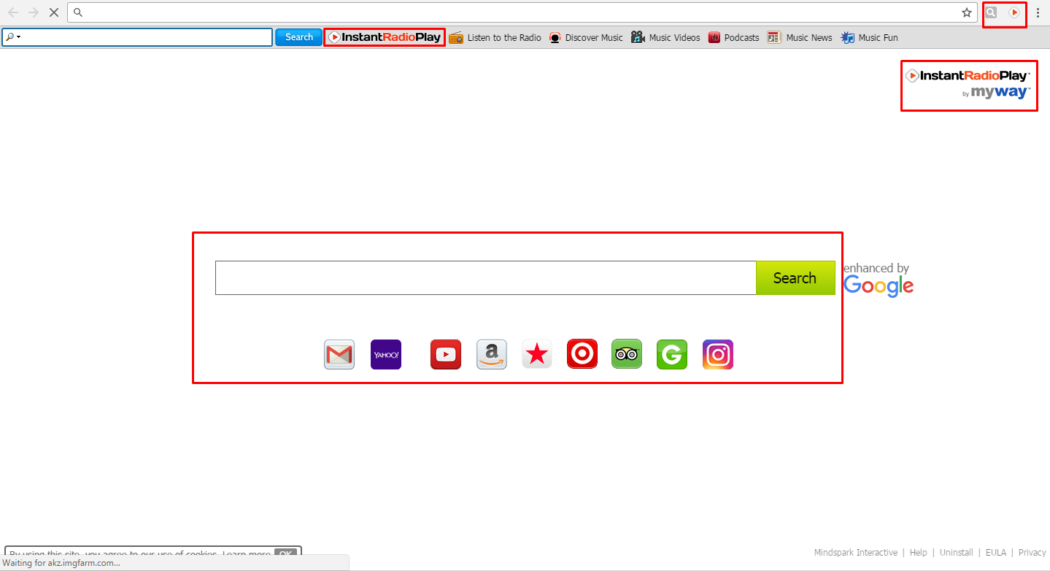

هي نوع من الهجمات تقوم بتغير الصفحة الرئيسية للمتصفح لتبدو بهذا الشكل:

من المحتمل أنك تعرضت لأحد أنواع هجمات خطف المتصفح. هذا النوع الخطير من البرمجيات الخبيثة سيقوم بإعادة توجيهك إلى صفحة أخرى عند دخولك إلى محرك البحث، وسيقوم بإظهار نتائج لك يريد المخترق منك أن تراها. الغرض من هذا قد يكون جني المال. استخدام هذه الصفحة الرئيسية وعدم القضاء على البرمجي الخبيث المتسبب بها سيعرضك للخطر بالإضافة إلى كشف نشاطك الخاص على الشبكة. وهذا الأمر قد يكون خطراً جداً، بالأخص إن كنت تستخدم أحد المتاجر الإلكتروني للشراء عبر الإنترنت.

كيف باستطاعتك حماية نفسك من هجمات البرمجيات الخبيثة؟

- استخدم برنامج مكافح فيروسات قوي، مكافح الفيروسات يعتبر أهم وأبسط أشكال الحماية لجهازك. بإمكانك أيضاً تمكين خيار آخر يعمل كـ طبقة ثانية لتحصل على أعلى درجات الأمن والحماية، كـ أداة اكسبريس لإزالة البرمجيات الخبيثة من جودادي GoDaddy’s Express Malware Removal tool.

- احرص دوماً على تحديث مكافح الفيروسات، ولا تنسى أيضاً نظام التسغيل وجميع البرامج الأخرى التى تستخدمها باستمرار.

- عليك دوماً إجراء النسخ الاحتياطي لـ البيانات الهامة وملفات موقعك أيضاً والاحتفاظ بها على مصدر خارجي، أي قرص صلب أو ما شابه.

- كن حذراً جداً ! لا تفتح البريد الإلكتروني الوارد بشكل عشوائي واحذر من الروابط والمرفقات أيضاً.

- استخدم كلمات سر قوية ومعقدة وباستطاعتك أيضاً استخدام أدوات إدارة كلمات السر، قد تساعدك أيضاً.

- احرص على استخدام متصفح ويب آمن، واحرص على زيارة فقط المواقع المأمنة باستخدام شهادة SSL، خصوصاً عند استخدام معلومات حساسة كـ معلومات البطاقة الإتمانية وكلمات سر.

وعليك أيضاً أن تدرك، أن الأمن والحماية ليست بتطبيق واتباع الحلول الأمنية، وإنما بتطوير عاداتك ومدى إطلاعك على ما يجري على شبكة الإنترنت، سواءاً أحدث أنواع هجمات البرمجيات الخبيثة أو غيرها من الأمور.

معرفتك بأساسيات الأمن السيراني سيساعدك ويجعلك أكثر حذراً بما يتعلق بالكشف عن التهديدات بسهولة، سواءاً عبر البريد الإلكتروني أو غيرها من الطرق.