La ciberseguridad se ha convertido en la máxima prioridad para empresas y usuarios individuales que necesitan estar conectados por encima de todo. Los ataques informáticos no solo se han intensificado con los años, además son también más sofisticados, y mucho más dañinos. De ahí que estrategias de defensa tan innovadoras y efectivas como el honeypot se hayan erigido como herramientas muy valiosas, ya que garantizan una capa adicional de seguridad que engaña a los atacantes a la vez que monitorea cada uno de sus movimientos.

¿Recuerdas cuando en la película Master & Commander atan una balsa detrás del barco para confundir a los cañoneros del navío que les persigue? Usaron un señuelo, que es precisamente de lo que vamos a hablar en las próximas líneas. ¡Y si no la has visto, ya sabes qué hacer cuando termines de leernos!

¿Qué es un honeypot y cómo protege ante un ataque informático?

Un honeypot es una herramienta de seguridad informática diseñada para atraer a los ciberdelincuentes igual que la miel lo hace con las moscas, ¡de ahí su nombre! Su objetivo, por tanto, es simular uno o varios componentes aparentemente vulnerables de una red, como sistemas, aplicaciones o datos, para detectar, desviar o estudiar los ataques informáticos que normalmente se dirigirían a ellos.

Al atacar al honeypot, los atacantes revelan sus métodos, lo que permite a los administradores de sistemas y a los equipos de seguridad analizar y mejorar las defensas de la red real.

Los honeypots se clasifican principalmente en dos tipos: de producción y de investigación.

- Los de producción están orientados a proteger una red específica.

- Los de investigación se enfocan en estudiar las tácticas y técnicas de los atacantes para mejorar las estrategias de seguridad a largo plazo.

Eso sí, hablemos del tipo de honeypot del que hablemos, siempre proporcionan información esencial sobre nuevas formas de ataque y vulnerabilidades, permitiendo diseñar estrategias de protección más efectivas.

Su implementación puede ser física, mediante un dispositivo dedicado, o virtual, a través de software que simula uno o más sistemas dentro de la red.

La ciberseguridad se ha convertido en la máxima prioridad para empresas y usuarios individuales que necesitan estar conectados por encima de todo. Los ataques informáticos no solo se han intensificado con los años, además son también más sofisticados, y mucho más dañinos. De ahí que estrategias de defensa tan innovadoras y efectivas como el honeypot se hayan erigido como herramientas muy valiosas, ya que garantizan una capa adicional de seguridad que engaña a los atacantes a la vez que monitorea cada uno de sus movimientos.

¿Qué inconvenientes tienen los honeypots?

No todo van a ser ventajas.

Cada sistema es diferente, porque no hay dos empresas iguales. Ya hemos visto los beneficios que tiene colocar honeypots, pero no todo es vino y rosas.

Hay que tener en cuenta que los honeypots también presentan una serie de inconvenientes a la hora de su implantación:

- Para colocar honeypots hay que estar plenamente seguros y saber al 100% qué se está haciendo. Y es que atraer ataques a una red no es precisamente un cuento de hadas. Si por la razón que sea no se deja el honeypot bien configurado puede acabar siendo una enorme puerta de entrada con alfombra roja para los hackers, dándoles carta blanca para que hagan lo que les apetezca con información valiosa, datos confidenciales, etcétera.

- Aumento de presupuesto, derivado de que se hace necesario contratar más equipos informáticos y software acorde a la nueva necesidad. Esto también incrementará la partida de gasto en personal, sea propio o contratado a una empresa externa.

- En ocasiones no es fácil estar lo suficientemente preparados para la acción. Normalmente se suelen realizar tests previos a nivel interno. Así, se puede ver por dónde puede fallar el entramado, pero no es posible por no tener ni recursos ni forma de simular un ataque que se acerque a lo que estaremos esperando en el futuro.

¿Qué diferentes tipos de honeypot existen?

Cuanto más tiempo se mantenga en fuera de juego a los cibercriminales, mejor. Además, así podrás recopiar más información en el sistema sobre sus estrategias y sus métodos. En este sentido cobra importancia el grado de interactividad que se tenga con el atacante. Así, podemos establecer una categorización de diferentes tipos de honeypots en dos grupos en base al grado de interacción con el usuario: de baja interacción y los de alta interacción.

- En los honeypots de baja interacción, la imitación de sistemas o aplicaciones reales es el punto más fuerte. Simulando, así, funciones solamente en la medida que sea posible que se produzca un ataque.

- En los de alta interacción se implementa un sistema real que ofrece los servicios de un servidor. Estos requieren una configuración de seguridad adicional, por lo que se tienen que supervisar y proteger correctamente -con los riesgos que toda la operación conlleva-.

¿Cuál es la diferencia entre un honeypot de baja y alta interacción?

La principal diferencia entre los honeypots de baja y alta interacción la encontramos en el nivel de complejidad y realismo que ofrecen al atacante.

Los honeypots de baja interacción son sistemas de mayor simpleza que simulan servicios y protocolos específicos para recopilar información básica sobre los ataques, como el tipo de amenaza o cuál es su origen. Son sencillos de configurar y de mantener, pero ofrecen una interacción limitada, lo que puede traducirse en una detección más rápida por parte de los atacantes experimentados.

Por su parte, los honeypots de alta interacción están diseñados para simular ser sistemas completos o redes enteras con un alto grado de realismo, lo que permite a los atacantes interactuar con ellos como si fueran objetivos perfectamente legítimos. Esto proporciona a los equipos de seguridad una oportunidad valiosa para observar en profundidad las técnicas y comportamientos de los atacantes, identificando así posibles vulnerabilidades y métodos de ataque avanzados.

Aunque la implementación y el mantenimiento de estos últimos son más complejos, el esfuerzo merece la pena porque permiten obtener una visión más detallada y valiosa para la seguridad de la red.

¿Cómo implementar honeypots en una red?

Instalar honeypots en una red es una estrategia proactiva destinada a mejorar los niveles de seguridad informática. Aunque puede parecer un proceso complejo, en realidad es bastante accesible si se siguen los pasos adecuados.

- Determinar qué se quiere lograr con el honeypot. Esto puede ir desde detectar ataques internos hasta estudiar las tácticas de los atacantes externos.

- Elegir el tipo de honeypot en función de las necesidades.

- Configurar el entorno, garantizando que el honeypot está aislado del resto de tu red para evitar comprometer sistemas mucho más importantes para ella. Esto puede conllevar la configuración de VLANs o el uso de máquinas virtuales.

- Instalar el software del honeypot en el hardware o la máquina virtual preparada. Además, hay que configurar los servicios y aplicaciones que se desean emular para atraer a los atacantes.

- Una vez que el honeypot esté operativo, hay que monitorear la actividad y recopilar datos sobre los ataques. Esta información es fundamental para entender las amenazas y mejorar la seguridad de la red.

¿Existen herramientas de código abierto para crear honeypots?

Sí, existen varias herramientas de código abierto que facilitan la creación de honeypots, lo que las convierte en una forma efectiva y económica de mejorar la seguridad de las redes. Estas herramientas son recomendables porque permiten una gran personalización y tienen además el apoyo de comunidades muy activas, que contribuyen a su desarrollo y mejora continua.

Estas son algunas de las más populares:

- OWASP Honeypot: Diseñado para crear honeypots y honeynets de forma sencilla y segura, este software en Python es compatible con versiones 2.x y 3.x.

- Honeyd: Permite simular varios dispositivos industriales basados en IP en un mismo anfitrión, como servidores de Modbus/TCP y EtherNet/IP, ideal para entornos industriales.

- Conpot: Este honeypot de baja interacción emula varios protocolos industriales, lo que lo hace muy útil para estudiar ataques dirigidos a sistemas de control industrial.

Estas herramientas OpenSource ofrecen una gran flexibilidad y pueden ser adaptadas a diferentes escenarios de amenazas, lo que las hace muy valiosas para cualquier estrategia de defensa en profundidad.

Ejemplos de honeypot en la práctica

Es complicado recomendar el mejor honeypot de entre un listado porque existen de diversos tipos y cada uno de ellos está orientado a un tipo de actividad concreta. Es decir, no hablamos de una solución de seguridad estandarizada, sino que los honeypots se han diversificado para abordar amenazas específicas en diferentes sectores.

- Honeypot para crypto: Estos honeypots se utilizan para estudiar y prevenir estafas en el mundo de las criptomonedas. Funcionan creando un contrato inteligente malicioso o una billetera que parece tener una vulnerabilidad explotable. Los atacantes, atraídos por la posibilidad de robar criptomonedas, caen en la trampa y revelan sus métodos. Un ejemplo de esto es un contrato inteligente que promete grandes retornos a los usuarios que depositen sus tokens, pero que en realidad está configurado para impedir cualquier retiro, dejando al atacante en control total de los fondos depositados.

- Honeypot antispam: En este caso, el software está diseñado para atraer y capturar correo no deseado con un claro objetivo: descubrir cómo identificar y evitar correos falsos. Estos honeypots ayudan a identificar y analizar las tácticas utilizadas por los spammers. Al exponer direcciones de correo electrónico falsas que solo son conocidas por el honeypot, cualquier mensaje recibido en estas direcciones se considera spam, permitiendo a los investigadores estudiar las técnicas de spam y mejorar los filtros de correo no deseado.

- Honeypots para IoT: Con el gran auge de los dispositivos conectados, los honeypots de IoT se han convertido en vitales para proteger redes de objetos interconectados. Simulan ser dispositivos vulnerables dentro de una red para atraer a los atacantes, permitiendo a los administradores de sistemas identificar intentos de intrusión y analizar las vulnerabilidades explotadas.

Cualquiera de estos ejemplos de honeypot demuestra la versatilidad de este tipo de elemento como herramienta de defensa.

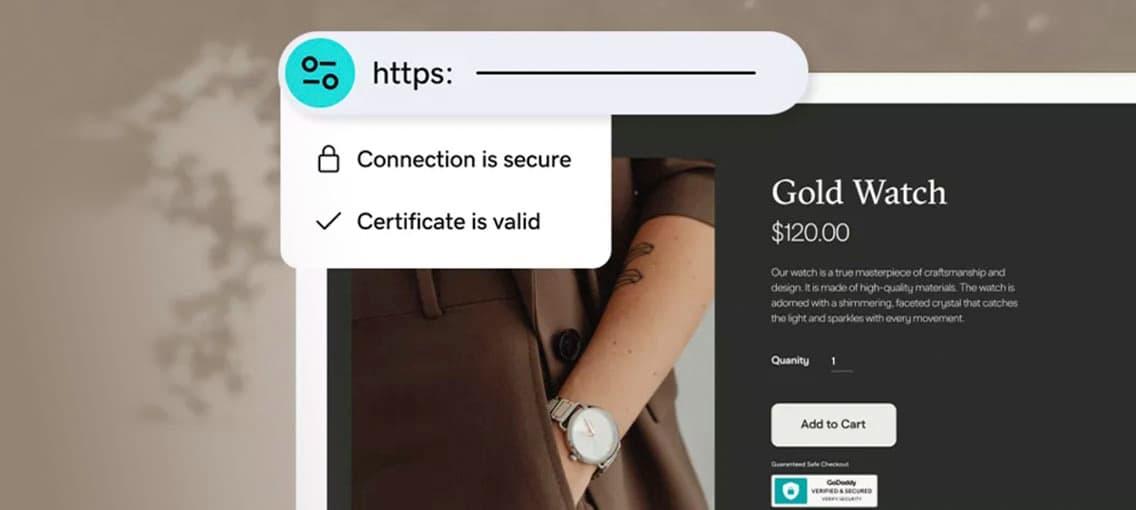

Y hablando de correos y de protección, ¿cuentas ya con una solución de correo profesional apropiada para tu página web? ¿Y qué pasa con el certificado SSL que necesitas para ofrecer máxima confianza y seguridad a sus visitantes? ¡Menos mal que en GoDaddy pensamos en todo!

¿Cuál es la diferencia entre un honeypot de baja y alta interacción?

La principal diferencia entre los honeypots de baja y alta interacción la encontramos en el nivel de complejidad y realismo que ofrecen al atacante.

Los honeypots de baja interacción son sistemas de mayor simpleza que simulan servicios y protocolos específicos para recopilar información básica sobre los ataques, como el tipo de amenaza o cuál es su origen. Son sencillos de configurar y de mantener, pero ofrecen una interacción limitada, lo que puede traducirse en una detección más rápida por parte de los atacantes experimentados.

Por su parte, los honeypots de alta interacción están diseñados para simular ser sistemas completos o redes enteras con un alto grado de realismo, lo que permite a los atacantes interactuar con ellos como si fueran objetivos perfectamente legítimos. Esto proporciona a los equipos de seguridad una oportunidad valiosa para observar en profundidad las técnicas y comportamientos de los atacantes, identificando así posibles vulnerabilidades y métodos de ataque avanzados.

Aunque la implementación y el mantenimiento de estos últimos son más complejos, el esfuerzo merece la pena porque permiten obtener una visión más detallada y valiosa para la seguridad de la red.

¿Cómo implementar honeypots en una red?

Instalar honeypots en una red es una estrategia proactiva destinada a mejorar los niveles de seguridad informática. Aunque puede parecer un proceso complejo, en realidad es bastante accesible si se siguen los pasos adecuados.

- Determinar qué se quiere lograr con el honeypot. Esto puede ir desde detectar ataques internos hasta estudiar las tácticas de los atacantes externos.

- Elegir el tipo de honeypot en función de las necesidades.

- Configurar el entorno, garantizando que el honeypot está aislado del resto de tu red para evitar comprometer sistemas mucho más importantes para ella. Esto puede conllevar la configuración de VLANs o el uso de máquinas virtuales.

- Instalar el software del honeypot en el hardware o la máquina virtual preparada. Además, hay que configurar los servicios y aplicaciones que se desean emular para atraer a los atacantes.

- Una vez que el honeypot esté operativo, hay que monitorear la actividad y recopilar datos sobre los ataques. Esta información es fundamental para entender las amenazas y mejorar la seguridad de la red.

¿Existen herramientas de código abierto para crear honeypots?

Sí, existen varias herramientas de código abierto que facilitan la creación de honeypots, lo que las convierte en una forma efectiva y económica de mejorar la seguridad de las redes. Estas herramientas son recomendables porque permiten una gran personalización y tienen además el apoyo de comunidades muy activas, que contribuyen a su desarrollo y mejora continua.

Estas son algunas de las más populares:

- OWASP Honeypot: Diseñado para crear honeypots y honeynets de forma sencilla y segura, este software en Python es compatible con versiones 2.x y 3.x.

- Honeyd: Permite simular varios dispositivos industriales basados en IP en un mismo anfitrión, como servidores de Modbus/TCP y EtherNet/IP, ideal para entornos industriales.

- Conpot: Este honeypot de baja interacción emula varios protocolos industriales, lo que lo hace muy útil para estudiar ataques dirigidos a sistemas de control industrial.

Estas herramientas OpenSource ofrecen una gran flexibilidad y pueden ser adaptadas a diferentes escenarios de amenazas, lo que las hace muy valiosas para cualquier estrategia de defensa en profundidad.

Ejemplos de honeypot en la práctica

Es complicado recomendar el mejor honeypot de entre un listado porque existen de diversos tipos y cada uno de ellos está orientado a un tipo de actividad concreta. Es decir, no hablamos de una solución de seguridad estandarizada, sino que los honeypots se han diversificado para abordar amenazas específicas en diferentes sectores.

- Honeypot para crypto: Estos honeypots se utilizan para estudiar y prevenir estafas en el mundo de las criptomonedas. Funcionan creando un contrato inteligente malicioso o una billetera que parece tener una vulnerabilidad explotable. Los atacantes, atraídos por la posibilidad de robar criptomonedas, caen en la trampa y revelan sus métodos. Un ejemplo de esto es un contrato inteligente que promete grandes retornos a los usuarios que depositen sus tokens, pero que en realidad está configurado para impedir cualquier retiro, dejando al atacante en control total de los fondos depositados.

- Honeypot antispam: En este caso, el software está diseñado para atraer y capturar correo no deseado con un claro objetivo: descubrir cómo identificar y evitar correos falsos. Estos honeypots ayudan a identificar y analizar las tácticas utilizadas por los spammers. Al exponer direcciones de correo electrónico falsas que solo son conocidas por el honeypot, cualquier mensaje recibido en estas direcciones se considera spam, permitiendo a los investigadores estudiar las técnicas de spam y mejorar los filtros de correo no deseado.

- Honeypots para IoT: Con el gran auge de los dispositivos conectados, los honeypots de IoT se han convertido en vitales para proteger redes de objetos interconectados. Simulan ser dispositivos vulnerables dentro de una red para atraer a los atacantes, permitiendo a los administradores de sistemas identificar intentos de intrusión y analizar las vulnerabilidades explotadas.

Cualquiera de estos ejemplos de honeypot demuestra la versatilidad de este tipo de elemento como herramienta de defensa.

Y hablando de correos y de protección, ¿cuentas ya con una solución de correo profesional apropiada para tu página web? ¿Y qué pasa con el certificado SSL que necesitas para ofrecer máxima confianza y seguridad a sus visitantes? ¡Menos mal que en GoDaddy pensamos en todo!