Existen muchos tipos diferentes de ataques informáticos que pueden poner en riesgo la seguridad de los datos que transmites a través de una red. El ARP Spoofing es uno de los más peligrosos, ya que permite a los atacantes interceptar y manipular el tráfico en redes locales como la de tu casa o tu trabajo. ¡Por eso vamos a contarte qué es el ARP poisoning o envenenamiento ARP y cómo protegerte de él!

Qué es ARP y su importancia en las redes

ARP es un acrónimo de Protocolo de Resolución de Direcciones, un protocolo básico a la hora de hacer que los dispositivos de una red local puedan comunicarse entre sí, traduciendo direcciones IP en direcciones MAC.

¿Y por qué es importante el ARP? Actúa como intermediario para la comunicación en redes locales, lo que quiere decir que, sin él, los dispositivos no podrían establecer conexiones entre sí.

El problema está en que, debido a su diseño, este protocolo es susceptible riesgos como como el ataque de envenenamiento de caché ARP, que puede exponer la integridad y la confidencialidad de la información que transmitimos.

¿Qué es ARP Spoofing y cómo funciona?

La suplantación de ARP (o ARP spoofing) implica el envío de mensajes engañosos a la Ethernet con el objetivo de asociar la dirección MAC del atacante con la dirección IP del nodo que se pretende atacar. La idea es que todo tráfico que se dirija a esa IP sea enviado a elección del atacante, bien sea a la puerta de enlace real o a otra dirección. Este ataque puede hacerse controlando una máquina externa o bien usar una propia que esté conectada a la red local del objetivo.

La intención del hacker de turno es la de colarse en la comunicación entre el ordenador de destino y la máquina que realizó la petición, enviando información falsa para poder modificar los datos ARP de la petición y asociar, por tanto, la IP de salida con una dirección física falsa y, de esta forma, mantener esta conexión en el futuro para enviar todos los paquetes de datos que le interesan al hacker hacia su propio sistema y poder controlarlos a su antojo. Para que la operación tenga éxito, el hacker aprovecha la técnica Man in the Middle para reenviar el tráfico, aunque, si piensa en ejecutar otro tipo de acciones, lo más probable es que acabes sufriendo un ataque por denegación de servicio (DDoS).

Tipos de ataques ARP y sus consecuencias

Los ataques ARP Spoofing pueden manifestarse de diferentes formas, cada una de ellas con distintos problemas asociados.

- Ataque Man-in-the-Middle (MitM): Un atacante externo consigue acceso al tráfico entre dos dispositivos, pudiendo así modificar o espiar las comunicaciones sin que las víctimas se den cuenta.

- Ataque de denegación de servicio (DoS): El atacante redirige el tráfico de la red, lo que le permite desconectar dispositivos o interrumpir el servicio por completo.

- Robo de datos sensibles: Utilizando ARP Spoofing, los atacantes pueden hacerse con contraseñas o datos bancarios.

Impacto en la integridad de la red: Estos ataques pueden actuar sobre redes empresariales enteras, poniendo en peligro la seguridad y estabilidad de los datos que circulan en ellas.

Herramientas comunes para ataques de ARP Spoofing

Buscando un poco, existen distintos programas de fácil alcance para realizar ARP spoofing, aunque en realidad se crearon originalmente para que los administradores de redes puedan hacer pruebas de seguridad y ver qué puntos débiles tienen las instalaciones que han montado en las empresas donde trabajan. Entre estas herramientas, podemos encontrar las siguientes:

- ARP0c: Es herramienta que intercepta conexiones en una red local privada enviando, mediante un mecanismo interno del software, paquetes de respuesta falsificados que derivan el tráfico de datos hacia el sistema donde está instalado ARP0c. Disponible en Linux y Windows, es un programa que se puede descargar gratis en la página web del fabricante.

- Cain&Abel: En este caso, estamos ante un programa que permite recuperar contraseñas perdidas, descifrar contraseñas de sistemas ajenos y capturar tráfico en redes locales. Es una herramienta muy completa cuya versión más actualizada permite también intervenir en conexiones SSH y HTTPS, además de tener presencia en el tráfico de datos de redes WLAN y aquellas redes WiFi protegidas por WPA.

- Ettercap: Su principal cometido es actuar en ataques Man in the Middle, aunque también permite automatizar ataques de ARP, recolección de contraseñas o atacar conexiones protegidas por SSH o SSL.

- FaceNiff: Si tienes un smartphone en modo root (es decir, que permita acceder a todo el contenido sin restricciones del sistema operativo instalado) y quieres hacerte con el control de cuentas de Facebook, Amazon o Twitter, es tu herramienta. Los hackers la usan con móviles Android en combinación con el navegador web que incluye por defecto el proyecto de código abierto AOSP.

- NetCut: diseñado para optimizar la gestión de redes, los administradores pueden identificar con este programa a todos los dispositivos conectados a la red y desconectarlos si es necesario por motivos de seguridad.

Cómo detectar un ataque de ARP Spoofing

Saber cómo identificar ataques ARP es esencial para evitar intercepciones o modificaciones en el tráfico de tu red. ¡Y los siguientes métodos te ayudarán a hacerlo!

- Herramientas como Wireshark permiten capturar y analizar el tráfico de red. Utiliza filtros como ‘arp.duplicate-address-detected’ para buscar direcciones IP que compartan la misma dirección MAC, ¡es un claro signo de ataque!

- Entre las principales señales de envenenamiento ARP hay patrones como las respuestas ARP no solicitadas y el tráfico inusual, que pueden estar indicando que los dispositivos están comunicándose con la dirección equivocada.

- Además, es interesante contar con sistemas de detección de intrusiones (IDS) como Snort, que pueden identificar actividades sospechosas relacionadas con ARP Spoofing mediante el análisis de paquetes ARP en la red.

Cómo prevenir y protegerse de ARP Spoofing

No hay mejor defensa que la prevención, por eso vamos a mostrarte algunas medidas de seguridad que pueden fortalecer tu red contra este tipo de amenaza digital.

- Configurar entradas ARP estáticas en redes evita que las direcciones IP y MAC sean modificadas por paquetes maliciosos.

- Activar características como Dynamic ARP Inspection (DAI) en switches gestionados permite filtrar y bloquear mensajes ARP falsificados.

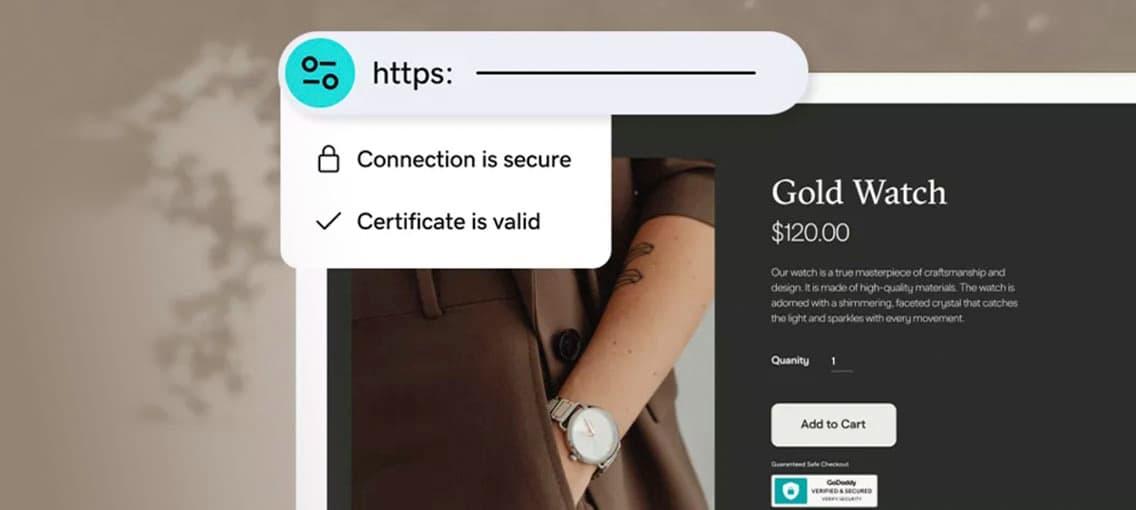

Utilizar conexiones seguras, como VPN o HTTPS, cifra los datos transmitidos, haciendo inútil la interceptación de tráfico por parte de los atacantes.

¿Cómo se pueden proteger nuestros equipos ante un ataque ARP spoofing?

El ARP poisoning afecta a las redes IPv4 e IPv6, aunque en este último caso su introducción vino aparejada con la regulación de cómo se resolvían las direcciones en una red LAN a través del protocolo NDP (Neighbor Discovery Protocol, por sus siglas en inglés). Este protocolo tiene pegas y es que se presta a propagar el spoofing. Para asegurar la comunicación, lo ideal es emplear el protocolo Secure Neighbor Discovery (SEND), que solo es compatible con los sistemas operativos más modernos y actualizados.

Otra forma de proteger tus equipos frente a la suplantación ARP consiste en subdividir la red en varias partes, de forma que si existe un intento de personas ajenas a la organización y este tiene éxito, que sea solamente en una parte y que no afecte a la red en global. Este sistema requiere hacer una instalación de red más compleja, con el incremento de coste que supone.

Una tercera vía para analizar los sistemas y ver vulnerabilidades es la utilización de programas programas de monitorización como Arpwatch, ARP-Guard o XArp, todos de código abierto y que ofrecen numerosas ventajas:

- Arpwatch: encargada de registrar todas las actividades vinculadas al protocolo ARP en la red LAN instalada en una empresa. Su funcionamiento se basa en recoger los datos de las direcciones de todos los paquetes entrantes y guarda esos registros en una base de datos única. Es un sistema muy efectivo, pero solo se recomienda su uso en aquellas empresas que instalan redes con direcciones IP estáticas. Si se instala en IP dinámicas, cada cambio de IP supone un aviso para el sistema de que algo no está funcionando correctamente, lo que puede convertirse en un quebradero de cabeza para los administradores del sistema.

- ARP-Guard: De forma similar a Arpwatch, analiza los paquetes de datos entrantes y en caso de encontrar datos sospechosos o envíos cuya procedencia es desconocida, hace saltar la alarma y paraliza cualquier operación en la red. A mayores, se instala un sensor con el cual accede a los dispositivos conectados en la LAN y lee todos los registros anotados en el protocolo ARP. Con esta metodología consigue detectar dispositivos extraños e impedir su acceso a la red empresarial.

- XArp: desarrollado en base a módulos activos que envían paquetes a la red para validar los dispositivos conectados y suministrarles datos válidos, y en base a módulos pasivos que analizan paquetes enviados en la red y comparan las direcciones tal y como están asociadas a los registros más antiguos guardados en el sistema. Si algo no cuadra, se paraliza todo.

Ventajas y desventajas de las contramedidas de ARP Spoofing

Estos elementos son fundamentales a la hora de proteger la integridad de la red pero, aunque sus beneficios son más que evidentes, usarlos también puede ocasionar ciertos problemas que conviene conocer.

Ventajas

- Contramedidas como Dynamic ARP Inspection (DAI) previenen que los atacantes intercepten y alteren el tráfico entre dispositivos.

- Protegen contraseñas, información financiera y otros datos importantes.

- Implementar ARP estático y DAI reduce la probabilidad de ataques que podrían afectar la conectividad y al rendimiento de la red.

Desventajas

- Configurar entradas ARP estáticas puede resultar complicado y no es práctico para redes dinámicas.

- Requiere de un control constante, así como de ajustes que eviten falsos positivos.

- Si no se configura adecuadamente, DAI puede provocar problemas de conectividad al bloquear paquetes legítimos.

Ejemplos reales de ataques de ARP Spoofing

Los ataques de ARP Spoofing se han incrementado en los últimos años, y aprender de ellos es la mejor manera de protegernos.

- En 2011, el ataque Stuxnet utilizó ARP Spoofing como parte de una táctica más para asaltar sistemas industriales iraníes.

- En 2019, unos investigadores descubrieron que miles de routers domésticos eran vulnerables a ARP Spoofing, lo que permitía a hackers interceptar tráfico de usuarios individuales en redes públicas.

Cada día hay más tipos de ataques cibernéticos que, a su vez, son cada vez más sofisticados. Por eso es importante contar con opciones de seguridad para tu página web de vanguardia y con un certificado SSL de calidad que blinden tus proyectos en línea. ¡Toda precaución es poca a la hora de salvaguardar tus datos!