Los ciberataques son una amenaza constante para nuestra seguridad en línea y nuestros datos privados. Entre las diferentes técnicas empleadas por los ciberdelincuentes, el spoofing o suplantación de identidad destaca como una de las más peligrosas, ya que permite a los delincuentes atacantes acceder a nuestros datos personales y financieros, ofreciéndoles un control total sobre nuestra identidad digital. Ahora bien, ¿conocen variantes como el IP spoofing y en qué consisten?

Detectar este tipo de peligros digitales es extremadamente complicado, ¡por lo que la mejor arma contra ellos es estar prevenidos y evitarlos en la medida de lo posible!

¿Qué es el spoofing?

El spoofing es una técnica de ciberdelincuencia que implica la suplantación de una entidad legítima dentro de una red para engañar a usuarios o sistemas y obtener acceso no autorizado a información confidencial.

Esta práctica puede adoptar diferentes formas y, aunque puede tener aplicaciones legítimas, como en pruebas de seguridad, su uso malicioso representa una grave amenaza para la privacidad y la seguridad de los datos.

Los atacantes emplean el spoofing para robar identidades, difundir malware o realizar ataques de phishing aprovechando la confianza de los usuarios en entidades aparentemente legítimas, ¡por eso resulta tan peligroso!

¿Cuáles son los tipos de spoofing más comunes?

Hay cerca de una decena de variedades diferentes de spoofing, cada una con sus propias características y métodos de ataque, y esta que mencionamos a continuación son algunas de las más extendidas.

Spoofing de IP

El spoofing de IP implica la falsificación de la dirección IP de un dispositivo para hacerse pasar por otro sistema dentro de una red. Esta técnica es comúnmente utilizada en ataques de denegación de servicio (DDoS) con el objetivo de ocultar la fuente del ataque y sobrecargar servidores con tráfico ilegítimo.

Spoofing de correo electrónico

Esta forma de spoofing se realiza al falsificar la dirección de correo electrónico del remitente para que parezca que el mensaje proviene de una fuente fiable. Los atacantes utilizan esta técnica para engañar a los destinatarios y hacer que revelen información personal o financiera, o bien para que hagan clic en enlaces maliciosos.

Descubre en este otro artículo cómo identificar y evitar correos falsos de este tipo.

Spoofing de identidad

El spoofing de identidad abarca varias técnicas diseñadas para imitar a una persona o entidad. Esto puede incluir la falsificación de números de teléfono, páginas web y otros medios de identificación con el único objetivo de engañar a las víctimas y obtener acceso a información confidencial o realizar fraudes.

Cada tipo de spoofing presenta complicaciones únicas en términos de detección y prevención, ¡mucho cuidado con ellos!

Cómo funciona el spoofing de IP

El spoofing de IP se basa en la manipulación de paquetes de datos en la red para que parezcan provenir de una fuente legítima y fiable.

Los atacantes que utilizan este método de suplantación de identidad lo hacen modificando la dirección IP de origen en los encabezados de los paquetes con el objeto de simular ser cualquier otra persona, empresa u organización.

Este proceso comienza con la fragmentación de los datos en múltiples paquetes, que luego son enviados a través de la red. Al alterar la dirección IP de origen, los hackers pueden engañar al sistema receptor para que acepte estos paquetes como si vinieran de una fuente fiable, lo que les permite superar medidas de seguridad basadas en listas de acceso o confianzas establecidas.

Este método es especialmente efectivo en redes que dependen de relaciones de confianza entre dispositivos porque, una vez que el atacante consigue acceder a la red, puede explorar y comprometer el sistema con relativa facilidad.

Ejemplos prácticos de spoofing IP

A día de hoy es muy sencillo encontrar ejemplos de spoofing en nuestro día a día, y lo peor es que no se libra nadie, por importante que parezca.

Un buen ejemplo de esto fue el ataque de denegación de servicio distribuido (DDoS) contra GitHub en 2018, considerado uno de los mayores de su tipo hasta ese momento. Los atacantes utilizaron direcciones IP falsificadas para inundar los servidores de GitHub con tráfico, sobrecargándolos y haciéndolos inaccesibles para los usuarios durante aproximadamente 20 minutos.

Otro ejemplo se dio unos años antes, en 2015, cuando Europol desmanteló una operación de man-in-the-middle (MitM) a nivel continental. Los criminales emplearon spoofing de IP para interceptar comunicaciones entre empresas y sus clientes, redirigiendo solicitudes de pago a cuentas bancarias controladas por ellos.

Estos incidentes revelan muy a las claras la versatilidad del spoofing de IP a la hora de cometer fraudes, robo de identidad, y ataques cibernéticos, subrayando además la importancia de implementar medidas de seguridad robustas con las que poder detectar y prevenir esta amenaza.

Cómo protegerse contra el spoofing IP

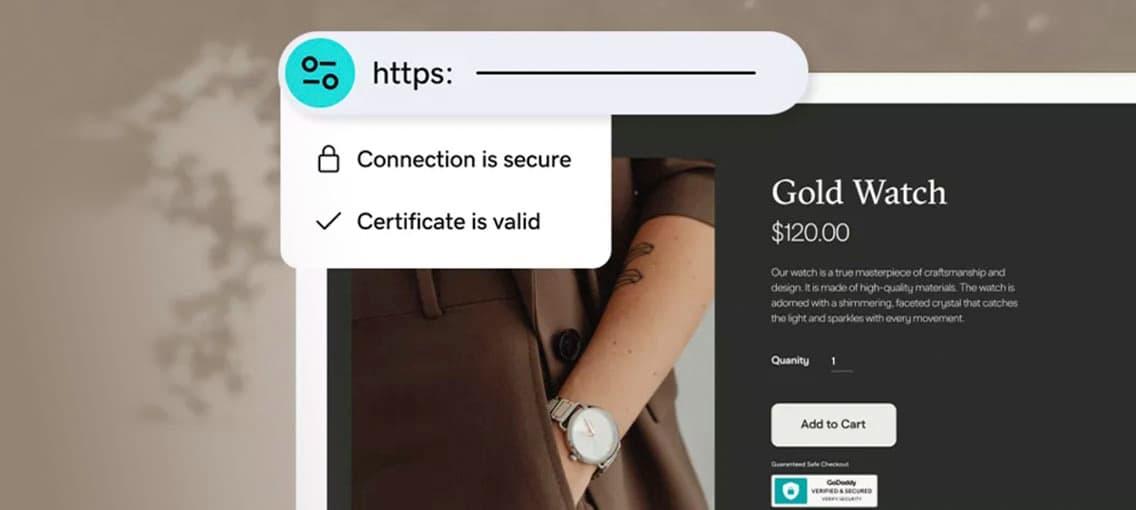

Del mismo modo que una buena solución de correo profesional como la que te ofrecemos en GoDaddy puede ayudar a la hora de protegerse contra el spoofing de correo electrónico, para protegerse contra el spoofing de IP es fundamental implementar medidas de seguridad solventes tanto a nivel de usuario como de red.

Utilizar sistemas de detección de intrusos y firewalls configurados para identificar y bloquear tráfico sospechoso es algo elemental, pero la cosa no queda ahí. La autenticación de paquetes a través de métodos como IPsec, que autentica y cifra cada paquete de una comunicación, puede prevenir eficazmente el spoofing. Además, mantener el software y los sistemas operativos actualizados asegura que las últimas vulnerabilidades estén totalmente solucionadas y no representen una preocupación.

También resulta aconsejable utilizar servicios de red privada virtual (VPN) con los que poder cifrar el tráfico de internet, lo que dificulta que los atacantes realicen un spoofing de IP efectivo.

¿Qué hacer si eres víctima de un ataque de spoofing?

Si sospechas que has sido víctima de un ataque de spoofing, es importante actuar de forma ágil para minimizar los daños. Debes reportar el incidente al Instituto Nacional de Ciberseguridad (INCIBE) a través de su formulario de contacto o correo electrónico, proporcionando una descripción detallada del incidente y cualquier posible evidencia del fraude, como capturas de pantalla o URLs maliciosas.

El organismo evaluará el incidente y ofrecerá soporte para su resolución. Además, es recomendable cambiar inmediatamente todas las contraseñas y credenciales que hayan podido quedar expuestas y, si es posible, alertar a tu proveedor de servicios de internet (ISP) sobre el incidente para que pueda tomar medidas en el asunto.

Y ahora que sabes cómo defenderte del spoofing, hazte con nuestro certificado SSL de calidad y ahórrate sustos en tu página web a la vez que proporcionas la máxima confianza a sus visitantes, ¡dos pájaros de un tiro!