Como ya hemos comentado en otros artículos publicados en el blog de GoDaddy, el objetivo número uno de cualquier hacker mínimamente capacitado es acceder a la información confidencial de una empresa para poder gestionarla a su gusto, ya sea mediante chantajes o simplemente eliminando los datos, provocando un auténtico caos informático en los sistemas. Aunque sean ataques diferentes para cada situación (pueden ser individuales u organizados entre varias personas de forma simultánea), el fin siempre es el mismo.

Lo más común para atacar una página web o un sistema informático es insertar código malicioso o malware en el equipo de la potencial víctima, intentando llegar lo antes posible a los datos que quiere lograr el atacante. Si esto no es posible por esta vía, existen otros métodos como, por ejemplo, el que nos ocupa hoy, el ataque Man-in-the-Middle.

Lo más probable es que no te suene el nombre de este tipo de ataque, así que a continuación vamos a dar más detalles sobre cómo se realiza y cómo estar prevenido si piensas que tu negocio puede verse afectado.

¿Qué es un ataque Man-in-the-Middle (MITM)?

Por su nombre en inglés, un intermediario, normalmente el cibercriminal o un software malicioso, se incrusta entre la víctima y la fuente de datos (cuentas bancatias, email...etc). El objetivo es interceptar, leer o manipular de forma efectiva la comunicación entre la víctima y sus datos sin que nadie se dé cuenta de que hay una tercera persona incluida en la operación.

Un ataque Man-in-the-Middle (MITM por sus siglas) o ataque de intermediario es el método por el cual un hacker interviene en el tráfico de datos de dos partes vinculadas entre sí en una comunicación haciéndose pasar por cualquiera de ellas, haciéndoles creer que se están comunicando entre ellos cuando en realidad es el intermediario quien recibe la comunicación.

Para que os hagáis una idea de cómo funciona, imaginad tres sistemas: A, B y C. El sistema A intenta conectarse con B, pero realmente lo hace con el sistema C, que intercede desviando la conexión codificada, de forma que A envía todos los datos a C y luego C transmite a B. Es decir, C suplanta la identidad y se hace con el control de los datos antes de que lleguen a B, pudiendo hacer con ellos lo que quiera sin que nadie se entere.

Cómo funciona un ataque Man-in-the-Middle

Si quieres saber cómo evitar un ataque Man-in-the-Middle, antes tienes que tener claro que se trata de un tipo de ciberataque en el que el atacante se inserta en medio de una comunicación entre dos partes. Es decir, intercepta y manipula los datos sin que las víctimas se den cuenta, lo que le permite espiar, robar información e incluso alterar la comunicación para engañar a las víctimas.

Las principales fases de un ataque MITM son las siguientes:

- El atacante utiliza diferentes técnicas para interceptar la comunicación, como la manipulación de redes Wi-Fi públicas o el uso de malware.

- Una vez lo ha conseguido, el agresor digital se coloca entre las dos partes, actuando como intermediario.

- El atacante puede hacerse pasar por una de las partes, utilizando páginas web o correos electrónicos falsos.

- Con el control de la comunicación, puede interceptar y manipular los datos transmitidos.

Todo esto ocurre sin que los afectados se den cuenta de nada gracias al uso de tecnologías y técnicas como el envenenamiento de ARP, los ataques a redes Wi-Fi no seguras, como las de hoteles, restaurantes o bibliotecas, y la utilización de herramientas como Ettercap y Wireshark, que permiten capturar y analizar el tráfico de red.

¿Qué tipos de ataque Man-in-the-Middle existen?

Para infiltrarse en los sistemas, los hackers tienen varias técnicas para buscar cualquier debilidad en la seguridad web. Por norma, suelen automatizarse los ataques empleando software específico. Veamos ahora algunos de los ataques más comunes relacionados con el Man-in-the-Middle.

Ataques basados en servidores DHCP

En este ataque, el hacker usa su propio ordenador en una red de área local a modo de servidor DHCP, que en resumidas cuentas sirve para asignar dinámicamente una dirección IP y configuración adicional a cada dispositivo dentro de una red para que puedan comunicarse con otras redes. En cuanto un ordenador establece la conexión con una red de área local, el cliente DHCP reclama datos como la dirección IP local o la dirección de la puerta de acceso predeterminada, entre otros.

Lo que buscan los hackers por esta vía es controlar las direcciones IP locales mediante el servidor DHCP simulado, para utilizar en su favor las puertas de acceso y el servidor DNS en los ordenadores víctimas y poder desviar el tráfico de datos saliente para interceptar y manipular su contenido.

Por darle un nombre propio a este ataque, se le conoce en el mundillo como DHCP spoofing. Pero la clave para que hablemos de un ataque MITM es usar la misma LAN que su víctima, porque sino hablaríamos directamente de un ataque basado en un servidor DHCP.

ARP cache poisoning

En este caso nos referimos al protocolo ARP, que permite resolver IPs en redes LAN siempre que un ordenador quiera enviar paquetes de datos en una red. Para ello, es imprescindible que conozca el sistema del destinatario. Cuando hace una petición ARP, está enviando al mismo tiempo las direcciones MAC y la IP del ordenador que solicita la información, como la dirección IP del sistema solicitado. Si es correcta toda la petición, la asignación de direcciones MAC a IP locales se guarda en la caché ARP del ordenador solicitante.

El objetivo del ataque ARP cache poisoning es dar respuestas falsas en el proceso para lograr que el atacante use su ordenador como punto de acceso inalámbrico o entrada a Internet. Si es exitoso, el ataque permite leer todos los datos salientes de los ordenadores atacados, aparte de registrarlos o de manipularlos antes de enviarlos al lugar correcto.

Ataques basados en servidores DNS

Este ataque tiene como objetivo manipular las entradas en la caché de un servidor DNS haciendo que den direcciones de destino falsas. Si ha tenido éxito, los hackers pueden mandar a los usuarios de Internet a cualquier página web sin que nadie se dé cuenta.

El proceso se inicia cuando los datos del sistema de nombres de dominio se distribuyen por diferentes ordenadores de la red. Cuando alguien quiere acceder a una web lo suele hacer usando un nombre de dominio. También necesita una dirección IP, determinada por el router que tenga el usuario, para enviar la solicitud. Si hay entradas en la caché, el servidor DNS emite la respuesta a la solicitud con la IP que proceda, y si no las hay el servidor decidirá la IP con ayuda de otros servidores.

Para los hackers es fundamental centrarse en aquellos servidores que utilizan una versión muy antigua del software de DNS, ya que si logran acceder a un servidor con estas características, les resulta muy fácil dar registros falsos con cada dirección IP correcto, “envenenando” la caché del servidor DNS. Para evitar estos ataques, los administradores de sistemas tratan por todos los medios de actualizar el software de los servidores y que estén protegidos como es debido.

Así surgió DNSSEC (Domain Name System Security Extensions), un protocolo de actuación que gestiona el sistema de nombres de dominio para que se pueda garantizar la autenticidad e integridad de los datos.

Simulación de un punto de acceso inalámbrico

Centrado en los usuarios de dispositivos móviles, este ataque consiste en recrear un punto de acceso inalámbrico en una red pública, como pueden ser las de una cafetería, un aeropuerto, etc. El atacante prepara su ordenador para que actúe como una vía adicional de acceso a Internet, intentando engañar a los usuarios para que le proporcionen los datos de su sistema antes de que se den cuenta. El peligro real viene si tu dispositivo se configura para comunicarse automáticamente con los puntos de acceso con mayor potencia de señal.

Ataque Man-in-the-Browser (MITB)

Por último, el ataque Man-in-the-Browser consiste en que el atacante instala malware en el navegador de los usuarios de Internet con la finalidad de interceptar sus datos. La principal causa para verse infectado por este ataque es el hecho de tener ordenadores que no están correctamente actualizados y que, por ello, ofrecen brechas de seguridad muy visibles que dan camino libre para infiltrarse en el sistema.

El malware incluye programas en el navegador de un usuario de forma clandestina, registrando todos los datos que intercambia la nueva víctima con las diferentes páginas web que visita. Los hackers obtienen con este método la información que buscaban de forma muy rápida y sin demasiado esfuerzo.

Ejemplos de ataques Man-in-the-Middle

Cualquier usuario es susceptible de caer en las redes de los ataques MITM o ataques de intermediario. Y no solo usuarios individuales, también grandes empresas a las que este tipo de ciberataque puede llegar a hacerles mucho daño.

Superfish y Lenovo (2015)

En el año 2015 se descubrió que Lenovo había preinstalado un software llamado Superfish en sus ordenadores portátiles. Este adware interceptaba el tráfico HTTPS, insertando anuncios y exponiendo a los usuarios a ataques MITM. Superfish utilizaba certificados falsos, permitiendo a los atacantes espiar las comunicaciones seguras de los usuarios.

El caso de Equifax (2017)

Un poco más tarde, en 2017, Equifax, una de las principales agencias de informes crediticios en Estados Unidos, sufrió un ataque en el que los usuarios fueron redirigidos a una página de phishing debido a un ataque MITM. Los atacantes cambiaron el dominio a uno similar al de Equifax, consiguiendo así información sensible de todos los usuarios a los que consiguieron engañar.

Cómo prevenir los ataques Man-in-the-Middle

Por norma general es casi imposible que los afectados puedan reconocer la presencia de un ataque de intermediario, por lo que la prevención se convierte en la mejor forma de protección. A continuación, presentamos una recopilación de los consejos más importantes para que los usuarios de Internet y operadores de páginas web puedan minimizar el riesgo de convertirse en blanco de un ataque MITM.

Consejos para navegar por Internet

Nadie está libre de pecado y haber cometido un error que cree más de un problema, o estar cerca de cometerlo. Para ello, si quieres prevenir y limitar al mínimo las posibilidades de ser atacado, sigue estos consejos de seguridad cuando entres en la Red:

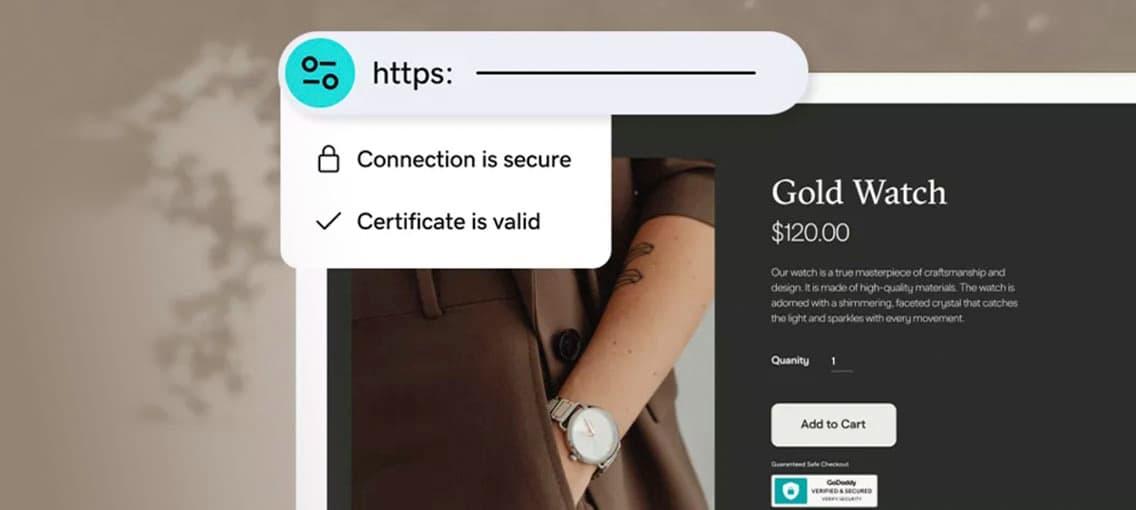

- Asegúrate de acceder siempre a cualquier web que utilice un certificado SSL. Las direcciones que empiezan con “https” son seguras y puedes acceder a ellas con plena libertad, mientras que las que solo tienen “http” pueden provocarte quebraderos de cabeza.

- Tener siempre actualizado tu navegador a la última versión disponible, además de tener el sistema operativo también al día.

- Evita usar redes VPN de acceso libre o servidores proxy.

- Actualiza tus contraseñas y utiliza diferentes claves para cada web.

- Evita conectarte, en la medida de lo posible, a redes wifi abiertas (hoteles, estaciones de tren, tiendas, etc.).

- Evita descargar información confidencial o transmitir datos de inicio de sesión en redes públicas, y por supuesto no uses tu tarjeta de crédito en estas redes.

- Si ves un correo electrónico cuyo remitente no te suena, elimínalo. Pueden contener malware y fastidiarte el día.

Artículo relacionado: 8 consejos para protegerse ante un ciberataque

Consejos para tener una página web fiable

Al igual que siendo usuario tienes que tomar medidas como las que hemos mencionado antes, si acabas de lanzar tu negocio al mundo online, ponte en su lugar. No puedes permitir que tu vida se arruine por no estar prevenido y no haber evitado un ataque fulminante a tus datos. Por ello:

- No dudes en proteger los datos de tus clientes con un certificado SSL, que hará ver a tus clientes y visitantes que tienes una web segura.

- Trata de darle a tus usuarios distintas formas de iniciar sesión de forma segura. Por ejemplo, si habilitas la autenticación de dos pasos, o una validación de cuenta a través del correo electrónico.

- Jamás solicites los datos de acceso de tus clientes (usuario y contraseña) por correo, pónselo por escrito para que no tengan dudas.

- Vulnerabilidades comunes que facilitan los ataques MITM

- Las vulnerabilidades en sistemas y redes son las principales culpables de la ejecución de ataques Man-in-the-Middle. ¡Y estas son algunas de las más preocupantes!

- La falta de cifrado en redes Wi-Fi públicas permite a los atacantes interceptar comunicaciones fácilmente de usuarios conectados a ellas sin protección.

- La utilización de certificados SSL/TLS mal configurados o no actualizados puede ser aprovechada por los atacantes para ejecutar ataques Man-in-the-Middle.

- Otro de los grandes problemas que nos expone a este tipo de ciberataques es la ausencia de mecanismos que confirmen la identidad de ambos extremos de la comunicación, ya que permite ataques de suplantación.

- Además, las aplicaciones y sistemas operativos no actualizados son muy vulnerables a exploits conocidos.

- Pero entonces, ¿cómo identificar y erradicar estas vulnerabilidades?

- Utilizar conexiones seguras (HTTPS) para cifrar las comunicaciones.

- Usar un proveedor de red privada virtual (VPN) premium que permita cifrar todo el tráfico de red, especialmente al usar redes Wi-Fi públicas.

- Actualizar regularmente cualquier tipo de software que utilices, ¡incluso el de tus dispositivos wearables!

- Man-in-the-Middle en redes WiFi públicas

- Las redes WiFi públicas suponen un gran riesgo debido a su falta de cifrado y seguridad, lo que facilita la intercepción de datos por parte de los ciberatacantes, que pueden utilizar técnicas como la creación de puntos de acceso falsos o el envenenamiento de ARP para interceptar y manipular nuestras comunicaciones.

- Si quieres saber cómo protegerte al usar una red WiFi pública, sigue estos consejos:

- Utilizar una VPN de calidad para cifrar todo el tráfico de red y convertirte además en un usuario completamente anónimo.

- Conectarse solo a webs con el protocolo HTTPS, que garanticen el cifrado de la información transmitida.

- Desactivar la conexión automática a redes WiFi para que tus dispositivos no se conecten a ellas sin tu consentimiento y no expongan tu información privada ante miradas indiscretas.

- Ataques Man-in-the-Middle y la ingeniería social

- La ingeniería social es una técnica de manipulación psicológica utilizada por los ciberdelincuentes para obtener información confidencial o acceso a sistemas informáticos de forma ilícita. Se basa en explotar la confianza, el miedo o la urgencia de las víctimas para que realicen acciones que pongan su seguridad y la de sus datos en riesgo.

- Los ataques MITM suelen combinarse coneste tipo de técnicas para aumentar su efectividad. Por ejemplo, un atacante puede crear un acceso a una WiFi falsa en una ubicación pública, poniéndole además un nombre muy similar al de una red legítima. En este caso, cuando un usuario se conecte a esta red falsa, el atacante podrá interceptar tanto sus comunicaciones como sus datos sensibles.

- La ingeniería social facilita los ataques MITM de formas muy distintas:

- Los atacantes pueden enviar correos electrónicos o mensajes engañosos (phishing) que inciten a las víctimas a conectarse a redes falsas o descargar software malicioso.

- Los ciberdelincuentes también pueden hacerse pasar por personal de soporte técnico y engañar a sus víctimas para que revelen contraseñas o accedan a redes de las que son los administradores.

- Además, estos usuarios malintencionados pueden mostrar mensajes de error falsos que redirijan a los usuarios a páginas web de inicio de sesión falsas, consiguiendo así tanto sus nombres de usuario como sus contraseñas en infinidad de servicios en línea.

- Para prevenir estos riesgos, o al menos intentarlo, es importante permanecer alerta ante los intentos de manipulación psicológica y prestar especial atención a aspectos como comprobar la autenticidad de las redes o utilizar herramientas de seguridad realmente fiables y contrastadas. ¡Que no te la den con queso!