Tener un control total sobre los usuarios que pueden o no conectarse a una red privada o corporativa es primordial a la hora de proteger su integridad y la de los datos que circulan por ella. En este sentido, el sistema Network Access Control (NAC) es una herramienta muy eficaz para conseguir este objetivo, ¡y vamos a contarles todo lo que necesitan saber a la hora de usarla!

¿Qué es NAC (Network Access Control)?

Network Access Control, ‘Control de Acceso a la Red’ en español, es una solución de seguridad que gestiona y controla quién y qué dispositivos pueden acceder a una red privada o empresarial. Su objetivo, por tanto, es garantizar que únicamente los usuarios y dispositivos autorizados, que cumplan además con las políticas de seguridad previamente establecidas, puedan conectarse a la red.

Esto se consigue mediante el análisis de la identidad del usuario y el estado de seguridad del dispositivo, dos parámetros que permiten asegurar que se cumpla con criterios como tener un antivirus actualizado o las configuraciones apropiadas. Así, si un dispositivo intenta acceder a la red sin cumplir con estos requisitos, NAC puede restringir su acceso o aislarlo en una red de cuarentena que permita evitar posibles riesgos.

¡Descubran cómo pueden protegerles los firewalls y por qué son una solución distinta al Network Access Control!

Cómo funciona el NAC en la seguridad de redes

El funcionamiento de NAC se basa en implementar políticas de seguridad que determinen quién puede acceder a la red y bajo qué condiciones.

Cuando un dispositivo intenta conectarse, el sistema Network Access Control lo detecta y comienza a evaluar tanto su identidad como su nivel de seguridad. Este proceso incluye la autenticación del usuario mediante métodos como nombre de usuario y contraseña, certificados digitales o autenticación multifactor.

Una vez autenticado, el dispositivo es analizado para comprobar que cumple con las políticas de seguridad necesarias, como por ejemplo contar con un software antivirus actualizado o con las configuraciones de seguridad adecuadas. Tras todo esto, el dispositivo puede recibir acceso completo, limitado o ser bloqueado.

Importancia del NAC en la protección de redes

La implementación de este sistema es esencial si desean mantener la seguridad y el cumplimiento normativo en su empresa o su red doméstica privada, ya que proporciona una visibilidad completa de los dispositivos conectados a la red, permitiendo identificar y responder rápidamente a actividades sospechosas o no autorizadas. Además, ayuda a cumplir con regulaciones y estándares de seguridad al garantizar que solo los dispositivos conformes y los usuarios autorizados puedan acceder a los datos confidenciales.

Network Access Control también permite la segmentación de la red, creando políticas de acceso distintas para diferentes grupos de usuarios, departamentos o tipos de dispositivos.

Cómo implementar un sistema NAC eficaz

Tener claro cómo poner en marcha un sistema de protección Network Access Control es fundamental para poder proteger la infraestructura de una empresa, ¡y siguiendo los pasos adecuados resulta muy fácil hacerlo!

- Identificar las necesidades de la compañía y los riesgos a los que puede tener que enfrentarse para determinar las políticas de acceso adecuadas.

- Definir políticas claras de acceso que indiquen quién puede acceder a qué recursos y bajo qué condiciones, teniendo para ello en cuenta los roles de empleados y los requisitos de seguridad de los dispositivos.

- Decidir qué solución NAC es la más adecuada en función de cuál sea la infraestructura existente y de los objetivos de seguridad que se desee alcanzar.

- Desplegar la solución y formar a los empleados en las políticas y procedimientos que garanticen el cumplimiento y la eficacia del sistema.

- Realizar un seguimiento y un mantenimiento continuos para poder adaptarse a nuevas amenazas y a posibles cambios en la infraestructura.

Casos de uso comunes de NAC en empresas

Este sistema de control de acceso a la red puede utilizarse en diferentes situaciones, como por ejemplo las dos que detallamos a continuación.

- Gestión de dispositivos BYOD (Bring Your Own Device), cada vez más habituales en el entorno laboral, donde NAC garantiza que cumplan con las políticas de seguridad antes de poder acceder a la red corporativa.

- Control de acceso de invitados, proporcionando un acceso puntual, limitado y controlado a la red que no la ponga en riesgo.

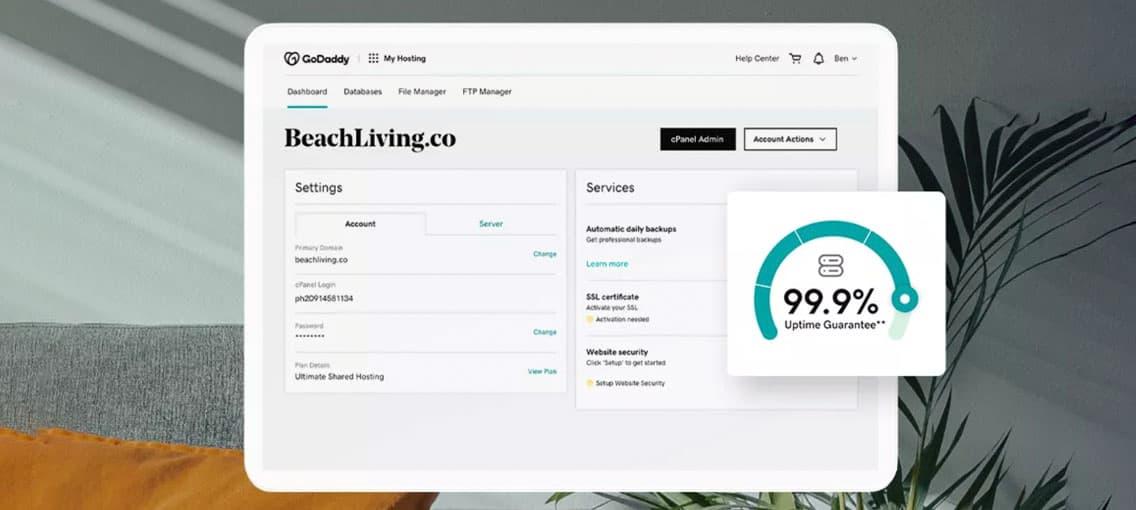

Y hablando de evitar riesgos, no se la jueguen, ¡elijan un alojamiento web de calidad para garantizar el mejor funcionamiento posible para sus proyectos en línea!

Desafíos y consideraciones al implementar NAC

La implementación de un sistema Network Access Control presenta ciertos retos y planteamientos a los que les conviene adelantarse.

- Compatibilidad con la infraestructura existente.

- Establecer políticas claras y comprensibles que equilibren la seguridad con la usabilidad.

- Controlar el acceso de dispositivos personales o de terceros que puedan no cumplir con los estándares de seguridad de la empresa.

- Mantener el sistema NAC al día con las últimas amenazas y cambios en la red para garantizar una protección útil y eficiente.

¿Se imaginaban que controlar el acceso a sus redes privadas resultaría así de fácil y efectivo? ¡Está claro que quién no lo hace es porque no quiere!