Aunque su nombre sugiere una amenaza casi apocalíptica, un ataque de día cero no siempre es tan grave como parece, ¡o puede que llegue a serlo mucho más aún! Este tipo de exploit Zero Day se da cuando ciberdelincuentes explotan una vulnerabilidad de software desconocida hasta ese momento para el fabricante y los usuarios, lo que supone que no exista un parche o solución disponible en dicho momento.

Esto hace indispensable tener claro qué es un exploit de día cero, cómo prevenirlos y cómo reaccionar ante ellos.

¿Qué es un ataque de día cero?

Para definir qué es una vulnerabilidad del día cero hay que comenzar diciendo que se trata de un agujero en la seguridad en la red que no ha sido detectado ni corregido por el desarrollador, lo que deja las puertas abiertas a cualquier ciberatacante que quiera explotarlo en su beneficio.

Este problema resulta especialmente peligroso porque no se cuenta con defensas contra él, lo que hace que los equipos de desarrollo tengan que trabajar a contrarreloj para solucionarlo cuanto antes y poder así minimizar las pérdidas tanto para usuarios individuales como para empresas.

Consecuencias de un ataque de día cero

Lo más preocupante de las consecuencias del día cero es la incertidumbre que genera este tipo de ataque, pues no existe un registro previo de amenazas similares y, por tanto, no se sabe qué daños puede llegar a ocasionar.

Aquí les dejamos algunos resultados que pueden derivarse de este tipo de situación:

- Acceso no autorizado a información confidencial, como datos financieros, registros de clientes o propiedad intelectual.

- Pérdidas económicas causadas por interrupciones en los servicios.

- Publicidad negativa, que puede erosionar la confianza de los clientes en la empresa afectada.

- En casos extremos, los atacantes pueden tomar control de infraestructuras esenciales como hospitales o sitios gubernamentales, poniendo en riesgo la seguridad de toda la organización.

Todo esto hace que sea primordial buscar soluciones de forma proactiva y que los equipos informáticos se esmeren en encontrar sus propios fallos de seguridad antes de que estos sean explotados por hackers.

Ejemplos de ataques Zero Day

Aunque pueda parecer que a día de hoy está todo inventado, y que los softwares actuales están más que protegidos, esto no es así para nada. Según Google Project Zero, solo en el año 2021 se detectaron cerca de 60 vulnerabilidades del día cero, más del doble del año anterior.

A poco que busquen en internet, encontrarán algún que otro ejemplo de ataque de día cero tanto en Latinoamérica como en el resto del mundo y verán que sus consecuencias no fueron nada positivas para sus víctimas.

Ya saben, en este sentido vale más prevenir que curar, ¡tengan mucho cuidado con el software al que le confían sus datos!

Cómo prevenir un ataque Zero Day

La mejor defensa contra las consecuencias de un ataque Zero Day es saber cómo prevenir el día cero, ¡tengan en cuenta estos tips para conseguirlo!

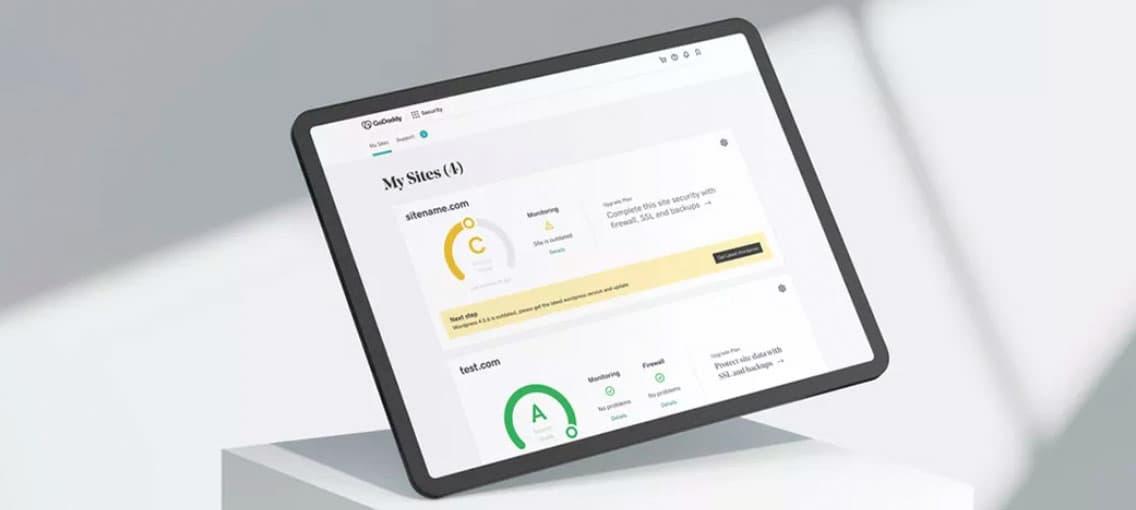

- Mantener el software al día con actualizaciones y parches de seguridad, ¡y contar con los mejores elementos de seguridad para una página web!

- Contar con antivirus y sistemas de detección de intrusos que integren Inteligencia Artificial y análisis de comportamiento para poder identificar amenazas desconocidas.

- Hacer copias de seguridad periódicas que les permitan garantizar la recuperación de datos en caso de un ataque.

- Formar a sus empleados sobre buenas prácticas y cómo identificar posibles amenazas cibernéticas para no ser víctimas de ellas.

- Dividir la red en segmentos para limitar la propagación de posibles ataques y poder contenerlos de forma mucho más efectiva.

Herramientas y recursos para defenderse de ataques Zero Day

La protección contra ataques de día cero requiere del uso de las soluciones adecuadas.

- Sistemas de Prevención de Intrusos (IPS): Monitorean el tráfico de red en tiempo real, detectando y bloqueando cualquier tipo de actividad sospechosa antes de que causen daño.

- Soluciones de Detección y Respuesta en Endpoints (EDR): Ofrecen visibilidad y un análisis detallado de las actividades en dispositivos finales, permitiendo una respuesta rápida ante incidentes.

- Plataformas de Inteligencia de Amenazas: Facilitan información actualizada sobre nuevas vulnerabilidades y tácticas de atacantes, facilitando así una defensa proactiva.

Ahora que saben todo esto, ¡se acabó ponérselo fácil a quienes buscan hacerse con su información privada o paralizar la actividad de sus empresas!