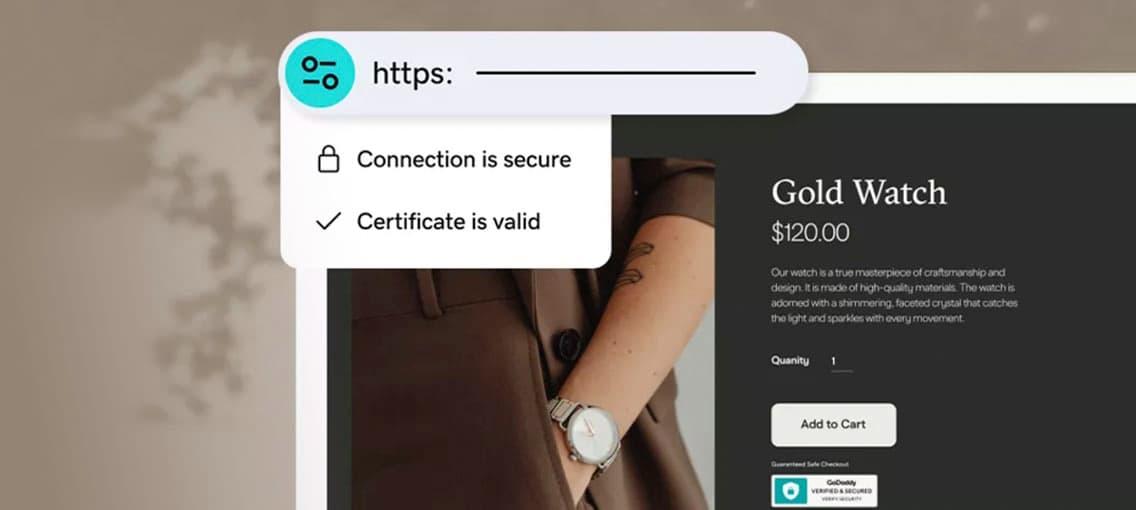

Los certificados autofirmados son una herramienta fundamental en la gestión de la seguridad digital, especialmente para ambientes de desarrollo o pruebas internas. Son creados y firmados por el propio usuario o entidad, sin que para ello tenga que intervenir ninguna Autoridad de Certificación (CA) externa, lo que los hace rápidos y económicos de obtener.

Sin embargo, precisamente porque no cuentan con una verificación externa, los navegadores y sistemas pueden no reconocer un certificado autofirmado IIS como seguro de forma automática, lo que puede provocar que surjan advertencias de seguridad. Por eso es importante saber cómo crear un certificado digital autofirmado y cómo gestionarlo para poder administrar y probar entornos seguros antes de lanzar aplicaciones al público, ¡o para asegurar comunicaciones internas dentro de una empresa!

¿Qué es un certificado autofirmado?

Un certificado autofirmado IIS es, en esencia, un certificado raíz digital que no es emitido por una CA reconocida. Esto significa que quien crea el certificado es también quien lo firma, evitando así los costos y procesos administrativos que implicaría obtenerlo a través de una CA externa.

Es por esto por lo que crear un certificado autofirmado IIS ofrece una solución rápida y gratuita, más aún teniendo en cuenta que pueden utilizarse herramientas como OpenSSL para la generación de claves públicas y privadas y la vinculación entre ellas. Por cierto, quizás sea un buen momento para recordar qué es el certificado SSL!

Eso sí, aunque ofrecen ventajas importantes en términos de precio y agilidad, los certificados autofirmados pueden presentar algunos problemas importantes en términos de aceptación y confianza. Por ejemplo, no son los más adecuados para aplicaciones que gestionan información sensible o que están expuestas al público general. Esto se debe a que podrían ser fácilmente rechazados por los navegadores y sistemas de seguridad, que los consideran menos confiables que los emitidos por CAs reconocidas.

Sin embargo, en ambientes controlados como los entornos de prueba o desarrollo, y en aplicaciones internas, un certificado autofirmado IIS es extremadamente útil, ya que permite poner a prueba funcionalidades de seguridad y configuraciones sin los gastos que suele acarrear la certificación por una autoridad externa.

¿Autofirmado o privado?

Algo importante que debes conocer es que los certificados autofirmados pueden permitir el mismo nivel de cifrado que uno firmado por una autoridad de confianza y ahorrarte bastante dinero, pero hay dos inconvenientes principales: la conexión de un visitante podría ser secuestrada por un hacker, permitiéndole ver todos los datos enviados a través de esta conexión y que este certificado no se puede revocar como uno de confianza.

Los certificados autofirmados emitidos por una entidad no profesional que trabaja para tu empresa no son apropiados para uso comercial.

Un certificado tiene propósitos esenciales de seguridad: distribuye una clave pública y verifica la identidad del servidor de tu compañía para que los visitantes sepan que no están enviando su información a la instancia equivocada.

Sólo se puede verificar correctamente la identidad del servidor cuando es firmado por un tercero de confianza, ya que lo tiene en su lista de “aprobados”, evitando una intrusión cibernética. Cualquier ciber-delincuente puede crear un certificado autofirmado y lanzar un ataque que robe información. Eso en el menor de los casos…

Si un usuario sólo acepta un certificado autofirmado, un atacante podría analizar todo el tráfico o intentar configurar un servidor de imitación para obtener información adicional del cliente.

Es por ello que, aunque parece una gran y económica opción, nunca querrás usar un certificado autofirmado en un servidor que requiere que los visitantes, de los cuales desconoces su identidad, se conecten para acceder a tu sitio web.

En estos casos realmente necesitarás destinar un presupuesto para obtener un certificado de confianza. La buena noticia es que hay entidades autorizadas que ofrecen planes accesibles.

Ventajas de certificados autofirmados

Cuando los clientes sólo tienen que pasar por una Intranet local para llegar al servidor, prácticamente no hay posibilidad de un ataque de hombre en medio.

Hay que dejar muy en claro que no hay necesidad de gastar dinero extra en la compra de un certificado de confianza cuando solamente estás creando o probando una aplicación interna, la cual sería utilizada por tu personal.

Si tienes un sitio personal pequeño que transfiere información no crítica hay poco incentivo para que alguien vea una oportunidad de atacar las conexiones en tu red.

Sólo debes tener en cuenta que todos los visitantes verán una advertencia en sus navegadores al conectarse a un servidor que utiliza un certificado autofirmado, diciendo que tu sitio no es seguro y que entren bajo su propio riesgo. Normalmente después de esto es cuando se decide que es mejor tener uno de confianza.

Si planeas utilizar un certificado de este tipo para una de las tantas situaciones en las que puede ser apropiado es bueno crear uno totalmente privado. Esta es una opción más segura que te ayudará a evitar esas advertencias que suelen inspirar desconfianza cuando se busca navegar en un sitio web.

¿Cómo crear un certificado autofirmado?

Primero hay que señalar que desarrollarlo en IIS 7 es mucho más fácil de hacer que en versiones anteriores de IIS.

Crearlo en IIS

IIS proporciona, en esta nueva actualización, una interfaz simple para generar un certificado autofirmado. Un inconveniente es que el nombre común será siempre el nombre del servidor, en lugar del nombre del sitio web que has elegido anteriormente. Para cambiar el nombre común necesitarás seguir algunos pasos adicionales que se te van a ir indicando si utilizas esta plataforma.

Configuración y gestión de certificados en IIS

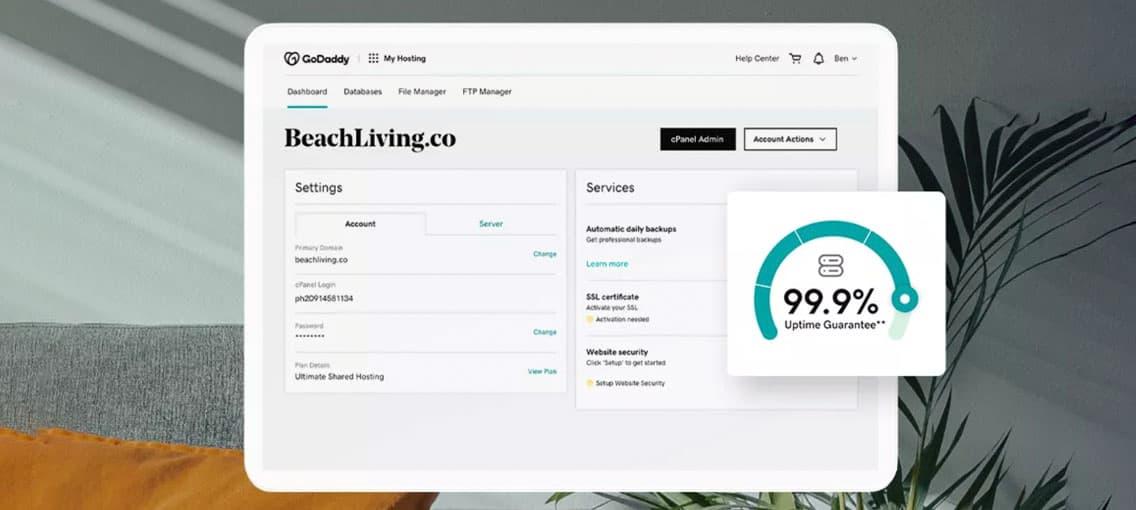

Para crear y gestionar un certificado autofirmado en IIS, primero deben abrir el Administrador de Servicios de Internet de Windows (IIS).

Una vez lo hayan hecho, tan solo tendrán que seguir los pasos de la breve guía que les mostramos justo a continuación.

- Usar el comando ‘inetmgr’ en la ventana de ejecución de Windows (Windows + R) para abrir IIS y seleccionar el servidor deseado en el panel de la izquierda.

- Una vez en el panel de IIS, diríjanse a ‘Server Certificates’ y utilicen la opción ‘Create a Self-signed Certificate’. Aquí, deben ingresar un nombre para su certificado y especificar dónde se almacenará, eligiendo entre las opciones personales o de alojamiento web en función de sus necesidades.

- Asignar el certificado a un sitio. Para lograrlo, vayan a las propiedades de la web a la que deseas asignar el certificado. En la sección ‘Bindings’, añadan un nuevo enlace, seleccionen el tipo HTTPS, especifiquen el puerto (que suele ser el 443) y elijan el certificado que acaban de crear.

- Si necesitas que otros dispositivos confíen en este certificado autofirmado IIS, primero deben exportarlo desde IIS para después importarlo en el almacén de certificados raíz de confianza de los dispositivos objetivo.

- Para que los navegadores y otros clientes confíen en su certificado autofirmado, es fundamental añadirlo al almacén de certificados raíz de confianza en cada máquina cliente. Esto podrán hacerlo a través del administrador de certificados de Windows, usando el comando ‘certlm.msc’.

Este sencillo proceso les permitirá utilizar certificados autofirmados para ambientes de desarrollo y pruebas internas, asegurando una comunicación segura sin la necesidad de un certificado emitido por una autoridad externa reconocida.

Para Apache con SSL

Hay una opción de certificados autofirmados para Apache, que requiere el uso de OpenSSL. Esto te dará un control total sobre cómo se crea el certificado. No tendrás complicaciones si conoces sobre el tema, aunque alguien del equipo de TI lo puede hacer.

Con Java Keytool

Otra forma es generarlo con Java Keytool, que muchos especialistas consideran la más simple de todas las plataformas, aunque no obtienes tanto control como el uso de OpenSSL.

Para desarrollo y lanzamiento de un sitio

Muchos desarrolladores y administradores de TI tienen la necesidad de implementar algún sitio web a través de HTTPS utilizando un certificado SSL. Si bien este proceso es bastante sencillo para un sitio en producción, para los propósitos de desarrollo y pruebas pueden crear uno autorfirmado que ayude simplemente a ver que todo funciona correctamente.

Como alternativa a la compra y renovación de un certificado anual, puedes aprovechar la capacidad del servidor de Windows para generar un certificado autofirmado. Puede ser conveniente, fácil y capaz de satisfacer tus necesidades internas perfectamente.

Sólo recuerda que este tipo de certificados no son aptos para usarse en tu sitio web comercial, sino para trabajos internos.

Mejores prácticas de seguridad y recomendaciones

Cuando trabajamos con un certificado SSL, especialmente si está autofirmado, es importante seguir ciertas prácticas que garanticen la seguridad y la eficacia de nuestras comunicaciones en línea. Estos certificados, si bien útiles en entornos controlados, pueden conllevar ciertos riesgos que pueden mitigarse de forma adecuada aplicando las medidas apropiadas.

- Evitar el uso de certificados autofirmados en webs públicas, ya que no inspiran confianza en los navegadores y pueden afectar de forma negativa a cómo los usuarios perciben la seguridad estando en la página.

- Utilizar certificados autofirmados para entornos de prueba o internos y certificados de CA fiables para producción. Es decir, separar su uso y aplicar cada uno de ellos en su entorno más apropiado.

- Asegurarse de que sus empleados comprenden los riesgos de seguridad de ignorar advertencias de navegadores, lo que puede llevar a malas prácticas en entornos menos seguros.

- Mantener un registro actualizado de la validez de sus certificados y establecer recordatorios para su renovación antes de que caduquen.

- Prestar atención de la deshabilitación de protocolos antiguos como SSL 2.0/3.0 y TLS 1.0/1.1, habilitando TLS 1.2 o superior para garantizar una transmisión segura de datos.

¿Cómo renovar un certificado autofirmado antes de que caduque?

La renovación de los certificados autofirmados en tiempo y forma es fundamental para evitar interrupciones en el servicio y vulnerabilidades de seguridad. Permitir que un certificado caduque puede exponer sus webs a ataques y disminuir la confianza del usuario, especialmente en entornos de desarrollo y pruebas.

- Antes de la caducidad, revisen la validez actual de su certificado y determinen la necesidad de renovación.

- Utilicen herramientas como OpenSSL para generar un nuevo certificado autofirmado con una nueva clave privada.

- Reemplacen el certificado caducado en su servidor IIS con el nuevo certificado generado.

- Comprueben que el nuevo certificado esté correctamente instalado y funcionando en su entorno, verificando el acceso seguro al sitio.

- Informen a todos los usuarios y departamentos de TI sobre la renovación, así como acerca de cualquier cambio necesario en la configuración del cliente para aceptar el nuevo certificado.

Mantener un procedimiento regular para la revisión y renovación de certificados es indispensable para mantener la integridad y seguridad de tu infraestructura de TI. ¡Procuren integrar este proceso dentro de sus rutinas habituales de trabajo para evitar posibles problemas!