Las amenazas cibernéticas evolucionan a diario, motivo por el que la ciberseguridad debe mantenerse siempre un paso adelante, ¡o al menos intentarlo! Ante esta necesidad, indispensable para mantener tanto la seguridad de nuestros datos como nuestra privacidad en la red, el hacking ético se ha destapado como una metodología clave en Latinoamérica.

A pesar de su nombre, el hacking ético no pone en jaque la seguridad informática, sino todo lo contrario. La labor de un hacker ético es simular ataques informáticos que le permitan identificar vulnerabilidades con las que ayudar a las empresas a mejorar su seguridad. Ahora bien, ¿cuáles son las funciones de un hacker ético y cómo convertirse en uno? ¡Eso es precisamente lo que vamos a contarles!

¿Qué es el hacking ético?

El hacking ético es la práctica de poner a prueba la seguridad de un sistema informático o de una red, con el objetivo de descubrir y corregir vulnerabilidades antes de que sean explotadas por ciberdelincuentes con malas intenciones.

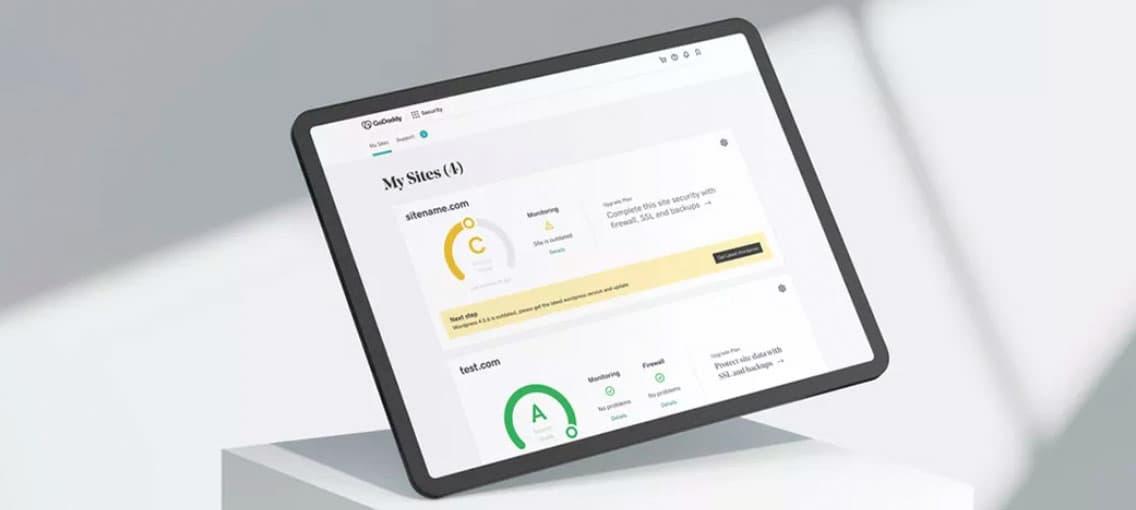

Es decir, las pruebas de hacking ético no son ataques cibernéticos como tal, sino que cuentan con el consentimiento expreso del propietario del sistema para poner al límite el certificado SSL y otros elementos de seguridad de una página web, ya que tienen como objetivo fortalecer la seguridad. Esto hace que el hacking ético sea completamente legal en Latinoamérica y que, de hecho, sea cada vez más esencial en la incansable lucha contra las ciberamenazas.

Diferencia entre hacking ético y hacking malicioso

La principal diferencia de esta modalidad con el hacking malicioso son los objetivos del hacking ético.

Entonces, ¿para qué sirve el hacking ético? Básicamente, para proteger los sistemas, mientras que los hackers maliciosos buscan causar el máximo daño posible, robar información o ambas cosas. Además como ya hemos comentado, los hackers éticos obtienen permisos para realizar sus pruebas, lo que los distingue tanto a nivel moral como legal.

Fases del hacking ético

El hacking ético sigue un proceso estructurado que puede dividirse en cinco fases principales.

- Reconocimiento: El especialista reúne información sobre el sistema, como redes, servidores y aplicaciones, con el objetivo de identificar posibles puntos débiles.

- Escaneo: Después, realiza análisis detallados de los sistemas para encontrar vulnerabilidades, como puertos abiertos o configuraciones inseguras.

- Gaining Access (Obtener acceso): Centrando la atención en las vulnerabilidades descubiertas, el hacker ético intenta acceder al sistema para poner a prueba su seguridad.

- Mantener el acceso: Una vez dentro, el hacker analiza si puede mantenerse en el sistema sin ser detectado para estudiar el impacto de un acceso prolongado.

- Cubrir huellas: Por último, el hacker ético borra cualquier rastro de su actividad para demostrar la forma en la que un atacante malicioso podría intentar ocultar sus movimientos dentro del sistema.

Sí, da cierto miedo leer esto, pero resulta mucho más recomendable llevar a cabo este tipo de ‘intromisión’ de forma controlada que ser víctima de ella. Por eso, es importante ser conocedores de las técnicas de hacking ético y tener claro hasta qué punto es fiable un firewall o cortafuegos.

Herramientas comunes para el hacking ético

Utilizar herramientas de hacking ético permite identificar y corregir vulnerabilidades en los sistemas a los que se accede, y las que mencionamos a continuación son algunas de las más utilizadas en Latinoamérica.

- Nmap: Herramienta de escaneo de red que se usa con el fin de descubrir hosts y servicios en ellas. Nmap ayuda a mapear la topología de la red y a detectar posibles vulnerabilidades a través del escaneo de puertos abiertos.

- Metasploit: Una de las plataformas más conocidas para hacer pruebas de penetración, ya que permite a los hackers éticos ejecutar exploits para analizar la seguridad de los sistemas y aplicaciones, imitando los ataques que podría realizar un hacker con malas intenciones.

- Wireshark: Software de hacking ético que permite capturar y analizar el tráfico de red en tiempo real, resultando muy útil a la hora de identificar vulnerabilidades en protocolos y redes al observar cómo circulan los datos.

Técnicas utilizadas en el hacking ético

A la hora de desarrollar este tipo de tarea de ciberseguridad existen diferentes técnicas que pueden llevarse a cabo para obtener los mejores resultados posibles y garantizar así la protección de un sistema ante posibles ataques informáticos.

Técnicas de pruebas de penetración

Las pruebas de penetración simulan ataques reales contra un sistema con el objetivo de identificar cuáles son sus debilidades. Esta técnica permite a los hackers éticos evaluar de qué forma podría un atacante explotar vulnerabilidades para obtener acceso no autorizado a datos sensibles o recursos críticos.

Los resultados de este tipo de pruebas incluyen un informe detallado sobre los errores encontrados, así como recomendaciones para mitigarlos.

Técnicas para la auditoría de seguridad

La auditoría de seguridad es un análisis exhaustivo que busca analizar las políticas de seguridad, configuraciones y controles implementados en una empresa.

A diferencia de las pruebas de penetración, con ella no se pretende explotar vulnerabilidades, sino comprobar que los mecanismos de seguridad sean efectivos y estén en línea con las mejores prácticas.

Ventajas y desventajas del hacking ético

El hacking ético es fundamental para poder garantizar la seguridad de los sistemas y prevenir ciberataques, pero también presenta algunos desafíos de los que les interesa estar al tanto antes de iniciar pruebas de este tipo.

Entre las principales ventajas del hacking ético, están el hecho de que mejora la seguridad de una empresa ante ataques informáticos, ayuda a prevenir posibles pérdidas financieras y daños a la reputación, y facilita el cumplimiento de regulaciones de ciberseguridad. Además, permite a las empresas tomar medidas preventivas contra posibles ataques, lo que siempre es más aconsejable y económico que tener que reparar un daño.

En cuanto a los posibles inconvenientes de la actividad de un hacker ético, está el hecho de que contratar este tipo de servicio puede resultar costoso para algunas empresas, que puede haber repercusiones legales de no cumplir con todas las normativas, y que, en ocasiones, las empresas pueden tener una falsa sensación de seguridad. Pero recuerden, ¡nunca hay que relajarse con las ciberamenazas!

Casos y ejemplos de hacking ético

El hacking ético ha demostrado ser esencial en infinidad de casos reales tanto en Latinoamérica como en otras regiones del mundo.

Por ejemplo, Glenn Mangham, un hacker británico, descubrió vulnerabilidades en Yahoo! y ayudó a mejorar su seguridad, llegando a recibir una recompensa por ello. Sin embargo, cuando intentó lo mismo con Facebook, fue arrestado por hackeo no autorizado. Este caso deja claro cómo, incluso buenas intenciones, pueden tener consecuencias legales si no se cuenta con los permisos adecuados.

Otro ejemplo es el trabajo de Charlie Miller, que descubrió fallos en dispositivos como los iPhones.

Certificaciones y requisitos para convertirse en un hacker ético

Si han llegado hasta aquí buscando cómo convertirse en un hacker ético, deben saber que es imprescindible obtener algunas certificaciones.

- Certified Ethical Hacker (CEH): Otorgada por EC-Council, cubre un amplio abanico de habilidades técnicas.

- Offensive Security Certified Professional (OSCP): Centrada en pruebas de penetración, y muy valorada en la industria.

- CompTIA PenTest+: Certifica la capacidad de realizar pruebas de penetración y analizar la ciberseguridad.

Además de las certificaciones, el hacking ético requiere de habilidades técnicas como conocimientos en redes y programación, así como de habilidades blandas como el pensamiento crítico y la capacidad de comunicar hallazgos de forma efectiva.

Desde luego, no es sencillo dedicarse a esto, pero, tal y como está la situación actual en internet, se trata sin duda de un sector en pleno crecimiento en Latinoamérica. ¡Está claro que no les faltará el trabajo!