Parece imposible, pero los ciberdelincuentes pueden aprovechar incluso nuestra basura digital para obtener información que nos comprometa y ponga en riesgo tanto nuestra reputación como nuestras cuentas bancarias. Esta práctica, conocida como trashing, puede ser extremadamente perjudicial para cualquiera, ya que permite acceder a datos personales y financieros desechados sin la debida precaución.

Por eso es imprescindible que tengan claro qué es el trashing y cómo evitar caer en sus redes, ¡que es justamente lo que vamos a contarles!

¿Qué es el trashing en informática?

El término trashing proviene del inglés ‘trash’, que significa basura. ¿Pero qué es el trashing en informática? Pues hace alusión a la técnica de buscar en la basura, tanto física como digital (por ejemplo, en sus papeleras de reciclaje), en busca de documentos o dispositivos que contengan datos confidenciales.

Los ciberdelincuentes utilizan esta práctica para obtener información como contraseñas, números de tarjetas de crédito o datos bancarios, y lo hacen con la intención de cometer fraudes o suplantaciones de identidad que les permitan sacar un beneficio a costa suya.

Tipos de trashing

Existen diferentes modalidades de este riesgo para la seguridad digital, cada una de ellas centrada en distintas fuentes de datos.

- Trashing físico: Implica revisar la basura física de la persona objetivo en busca de documentos impresos o dispositivos supuestamente obsoletos que contengan información privada, como extractos bancarios o facturas.

- Trashing digital: Consiste en recuperar archivos eliminados de dispositivos electrónicos que no han sido correctamente borrados, accediendo así a datos que el usuario creía eliminados, pero también de elementos como el historial de navegación o las cookies.

- Dumpster diving: Parecido al trashing físico, pero centrado en buscar en contenedores de basura de empresas o instituciones para hallar documentos desechados con información que pueda resultar valiosa.

Causas principales del trashing

Existen diferentes formas de caer en las redes del trashing, y conocerlas les permitirá anticiparse a ellas para no convertirse en sus víctimas.

- Tirar documentos con datos sensibles sin destruirlos de forma apropiada.

- No borrar de forma segura archivos en dispositivos como celulares o computadoras permite su recuperación por parte de personas no autorizadas.

- La ausencia de protocolos claros para la gestión y destrucción de información en las empresas aumenta el riesgo de exposición de datos sensibles.

- No ser conscientes de los riesgos asociados al desecho inadecuado de información puede llevar a prácticas que faciliten el trashing.

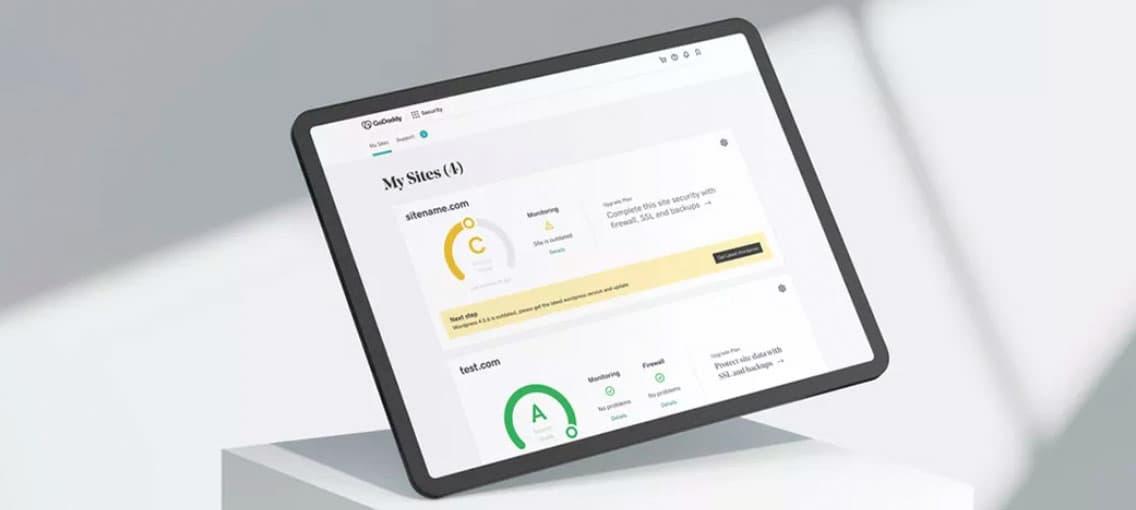

Del mismo modo, un proyecto en línea también puede ser víctima de trashing, ¡asegúrense de contar con elementos de seguridad para sitios web de calidad!

Impacto del trashing en el rendimiento del sistema

A no ser que la persona que lo realiza tenga acceso directo al dispositivo, como por ejemplo en un puesto de trabajo compartido, lo normal es que el trashing implique tener que acceder al mismo de forma remota. Esto hace que el celular, la tableta, la computadora o el servidor se resientan, ya que deben dedicar recursos a un acceso no autorizado que les exige concentrar los mismos en esta tarea.

Como resultado, el sistema puede experimentar una disminución considerable en su eficiencia y su velocidad, ya que la CPU pasa más tiempo gestionando operaciones que ejecutando tareas útiles.

Herramientas y técnicas para detectar el trashing

Si han llegado hasta aquí buscando cómo identificar y mitigar el trashing, es importante que presten atención a ciertos signos y que sepan qué herramientas utilizar.

Estos son algunos de los síntomas clásicos de estar sufriendo trashing.

- Las aplicaciones tardan más en responder o se congelan con frecuencia.

- Actividad intensa y constante del disco duro, lo que se deja notar en el ruido que hace o en el recalentamiento del dispositivo.

- Alta utilización de la CPU con bajo rendimiento efectivo.

En cuanto a las herramientas que pueden utilizar, estas son algunas de las más aconsejables.

- Monitores de rendimiento del sistema: Softwares como el ‘Monitor de recursos’ en Windows o ‘Activity Monitor’ en macOS permiten analizar el uso de la memoria y la actividad del disco en tiempo real, ayudando a identificar patrones de trashing.

- Herramientas de análisis de memoria como ‘Valgrind’ o ‘Perf’ pueden evaluar el uso de la memoria por parte de las aplicaciones, detectando comportamientos que podrían conducir al trashing.

- Utilidades de gestión de procesos como ‘htop’ en Linux, que dan acceso a una visión detallada de los procesos en ejecución y su consumo de recursos.

Cómo evitar el trashing

La forma más eficaz de no facilitar el acceso a datos privados que pueden ser altamente comprometedores es poniendo atención a la hora de destruirlos. Y no hablamos únicamente de documentos con números de tarjetas bancarias o contraseñas de acceso a cuentas de correo, sino de fotografías comprometidas que podrían dar pie a recibir chantajes, ¡o a cualquier otro archivo que no deseen que caiga en malas manos!

Ante esto, lo mejor es contar con un software especializado en el borrado de archivos que garantice la eliminación completa de los documentos, un software antivirus que evite intrusiones no deseadas, y formatear los discos duros de los dispositivos electrónicos antes de llevarlos a un punto limpio para deshacerse de ellos.

¡Ténganlo en cuenta para no tener que lamentarse después!